Hablar otra vez de phishing pareciera ser algo reiterativo. ¿Qué más les podría decir? Sin embargo, en está ocasión me tropecé con una campaña por demás interesante que vale la pena comentarles.

Una campaña continua, profesionalizada y de alcance mundial a lo largo de más de 100 países. Logs que arrojaban un promedio de 2700 víctimas por cada nuevo lanzamiento del ataque. El anzuelo, Apple ID. Una investigación de más de dos meses. 15 sitios web involucrados con dominios de todo tipo y radicados en múltiples servidores de hosting. Un kit de phishing rumano. Un grupo indonesio detrás de escena. Una combinación de ingredientes que no puede fallar.

Introducción

Todo comenzó con un correo que me compartió un amigo y atrajo mi atención desde el primer momento. Un simple correo de phishing dirigido al público de Apple, que prometía más de lo aparentaba, y por lo tanto decidí investigar.

El primer phishing lo recibí a mediados de abril y continuaron uno tras otro con una frecuencia media de 3 a 4 días. Los atacantes subían su web a un hosting y explotaban el sitio hasta que sus certificados eran dados de baja o las denuncias por phishing lo obligaban a cerrar.

A lo largo de cada nuevo ataque fui descubriendo nuevos aspectos de la campaña, nuevas técnicas, fallas y vulnerabilidades en el sitio o la configuración de los servidores, otras webs relacionadas, archivos de logs y hasta tuve acceso al código fuente la web.

Es tanta la información recolectada que decidí dividir el articulo en dos partes. La primera orientada a la parte soft del phishing: “El arte del engaño” y la segunda enfocada a la parte mas técnica y de investigación (y seguramente la más entretenida): “El detrás de escena“.

PARTE I: El arte del engaño

Comencemos con la veta social del phishing, el “lado usuario” del ataque. Una entrada en calor para lo que será el plato fuerte.

¿Qué temas veremos en este primer artículo?: ¿Cómo fueron los correos? ¿Qué contenían los adjuntos? ¿Qué técnicas utilizaron los atacantes? ¿Cómo era la web maliciosa? ¿Qué herramientas tenemos a mano para no caer en la trampa?

¿Quién envía el correo?

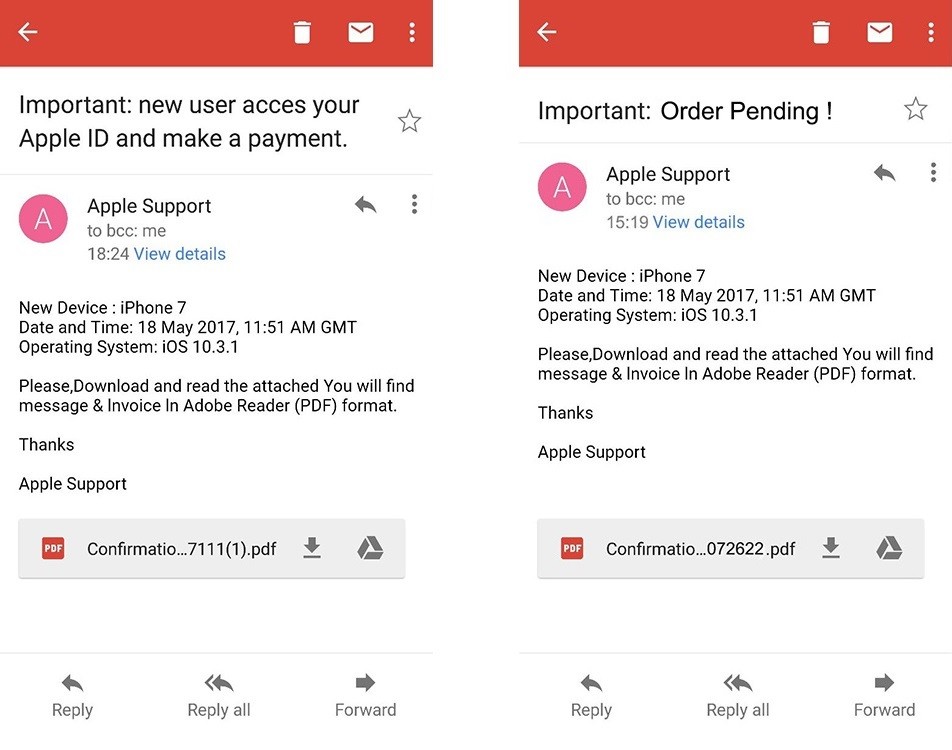

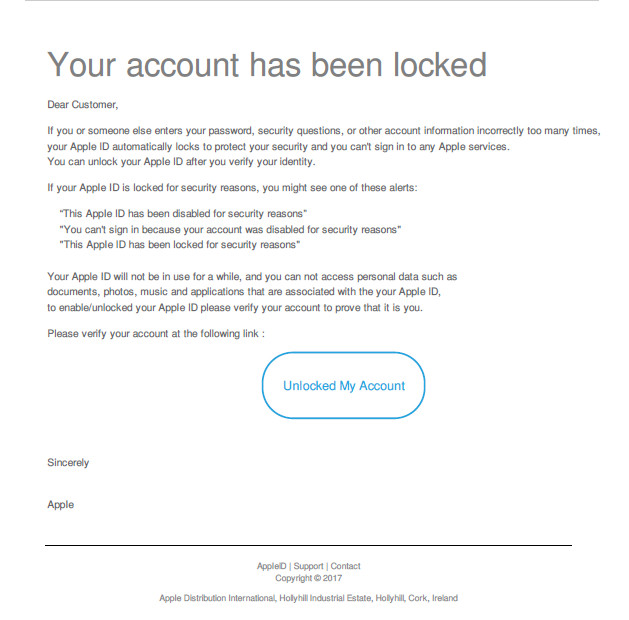

Como la mayoría de las campañas de phishing, todo arranca con un correo electrónico. En este caso me encontré con un correo cuyo asunto exclamaba “Tu cuenta de Apple ha sido bloqueada“. El remitente era un tal Apple ID y su dirección, una casilla de dudosa reputación: apple.id.61339@form-transaction.com.

El contenido del correo era simple, una descripción del supuesto acontecimiento que dio origen al bloqueo y un archivo PDF adjunto (según mi atacante “un mensaje seguro”), al que debía descargar y acceder a través de un navegador para resolver mi problema.

Hasta aquí uno más de tantos otros phishing, algo sencillo e ingenuo podríamos pensar, pero no dejará de sorprenderlos lo altamente efectivo que resultaría.

A lo largo de las sucesivas campañas, el modelo de correo mantuvo su esencia, el detalle de un suceso con una cuenta de Apple (actividad inusual, compras en iTunes, descargas de aplicaciones, etc.) y un archivo PDF con instrucciones (para cancelar la compra, desbloquear la cuenta, etc.)

Ya vimos lo que el atacante ofreció para convencernos, demos un paso más…

No descargues adjuntos

Ya en este punto, lo interesante pasó a ser el adjunto. ¿Contendría algún tipo de malware? o ¿sería el acceso a una web maliciosa que continuaría con el engaño?

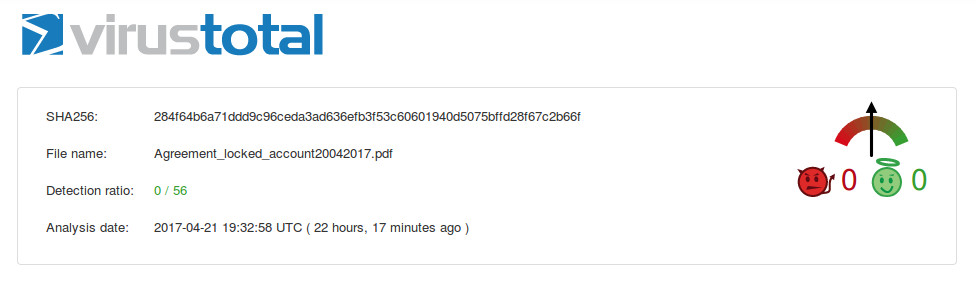

Dentro de un entorno seguro descargué el archivo PDF para efectuar un análisis estático. El primer paso fue utilizar algunos de los analizadores de archivos online como VirusTotal, Metadefender, Malwr, VirSCAN o Jotti, para comprobar que el PDF no contenga código malicioso embebido.

El análisis de VirusTotal señaló que el archivo estaba limpió, ninguno de sus 56 motores de antivirus integrado lo detectó dentro de sus bases de datos

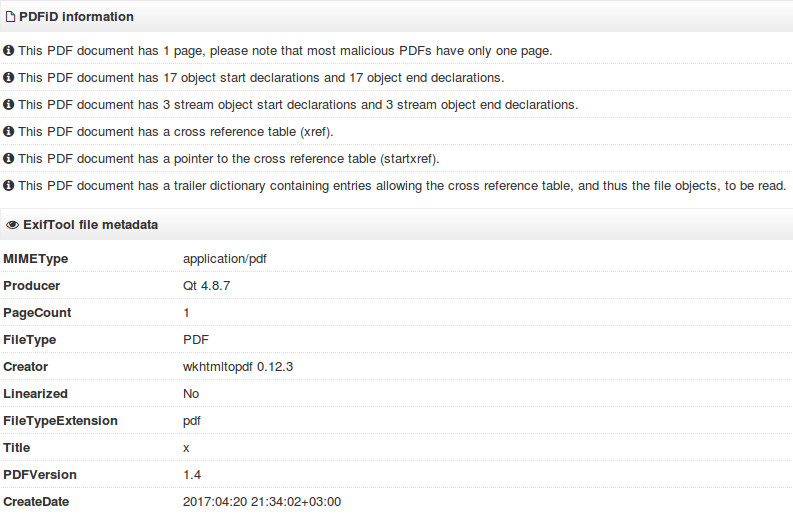

En adición, VirusTotal incluye la evaluación de la tool PDFiD (una de las tantas herramientas de análisis de archivos PDF) y ExifTool (para el análisis de meta-data). Ambas no arrojaron “warnings” o indicios de señales de sospecha.

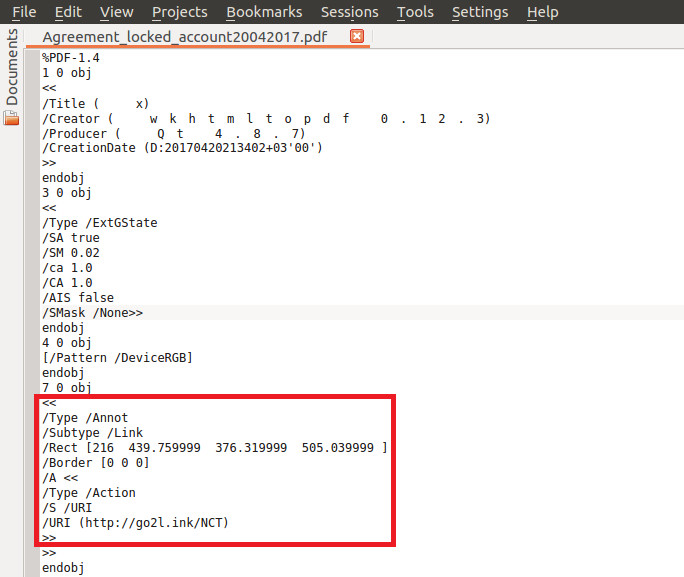

Ante dicho panorama abrí el archivo con el editor de documentos multi-plataforma Kate (uno de mis favoritos y más completos) para analizar la estructura y objetos del PDF. Y si, allí estaba, cerca del final del documento, el enlace, el link al sitio fraudulento que estaba buscando:

Con la “tranquilidad” de que no existían rastros de código malicioso u alguna otra amenaza, pasé a abrir el bendito archivo.

¿Con qué me encontré? Mi cuenta de Apple ID había sido bloqueada por razones de seguridad y necesitaba desbloquearla accediendo al link embebido en el botón azul. Atentamente: Apple Distribution International.

Nunca hagas clic en el link

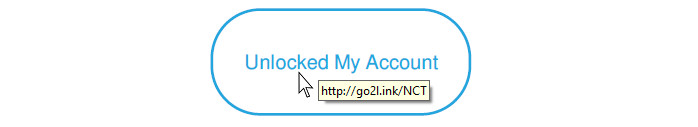

Como comprobé a través de Kate y posicionando el cursor sobre el botón, el archivo contenía un link acortado mediante el servicio URL Shortener de GoDaddy.

Utilizar URLs acotadas o direcciones IP son algunas de las técnicas de ofuscación más utilizadas. Una herramienta online de gran utilidad para nuestro caso es GetLinkInfo. Ingresando la dirección acortada, el sitio nos devolverá los re-direccionamientos de ese link y un estado de peligrosidad de los mismos.

¿A dónde nos dirigía nuestro link? A una dirección conformada por un laberinto de sub-dominios que simulaba ser un sitio oficial de Apple y podría engañar a cualquier distraído.

https://appleid.apple.com.everify.icloud.locked.form-transaction.com/images/database/file/update/sso_updateLeé con cuidado el dominio

¿Qué herramienta nos ayudaría ahora? ¡La desconfianza! Leer con cuidado el dominio. ¿Sobre qué tenemos que prestar atención? Sobre los últimos dos nombres más a la derecha de la dirección: form-transaction.com, claramente un sitio maligno. El resto de la dirección es basura, sub-dominios de sub-dominios de sub-dominios, que finalizan con un convincente appleid.apple.com (la dirección original del sitio de Apple).

Piensa diferente

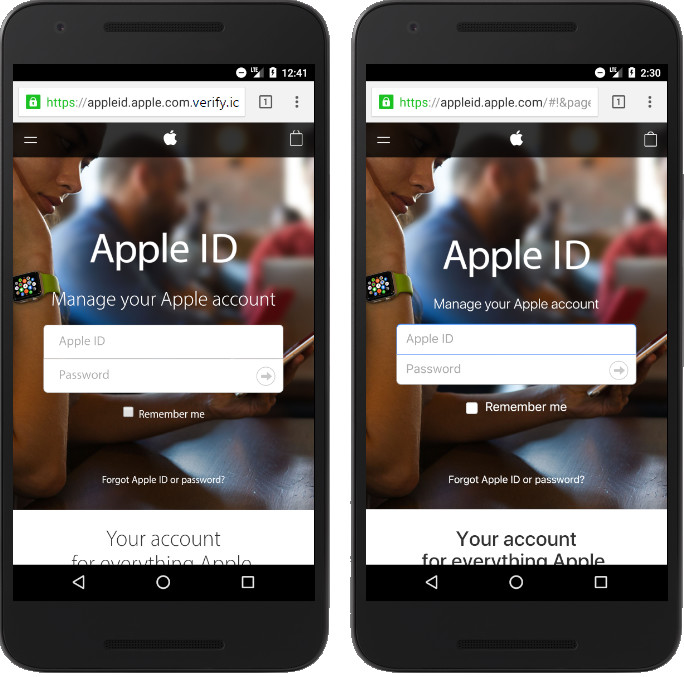

Es aquí donde el phishing se profesionaliza. La calidad en el diseño de la web falsa hace que sean casi imperceptibles las pequeñas diferencias con el sitio original.

Sin observar la dirección de ambos sitios ¿Podrías distinguir el falso del verdadero?

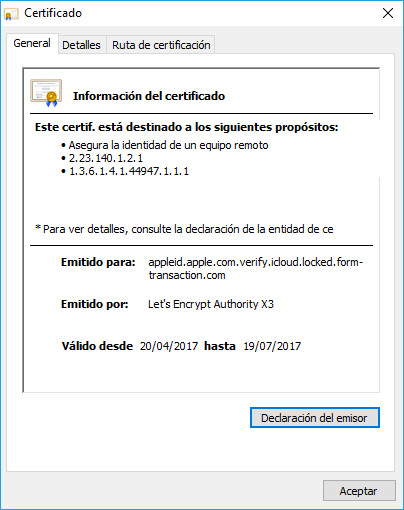

Si al diseño le sumamos el certificado SSL adquirido por los atacantes (Let’s Encrypt) y el consecuente candado verde, la distinción se torna aún más difícil.

¿Cómo un sitio de phishing cuenta con un certificado que valida su origen? Como comenté en uno de mis artículos anteriores, el “phishing certificado” marca tendencia y autoridades certificadoras como Let’s Encrypt, Comodo o GoDaddy brindan facilidades para acceder a un certificado legítimo. La validación de los sitios suele demorar y de no existir denuncias de los usuarios víctimas, las web falsas pueden mantenerse online por un par días.

HTTPS y el candado verde no son sinónimos de seguridad

¿Cómo continuaba la estafa?

Una vez dentro continué con el juego. ¿Hasta dónde llegarían los atacantes? ¿Cuál era su objetivo? A esta altura no me quedaban dudas de que irían por todo.

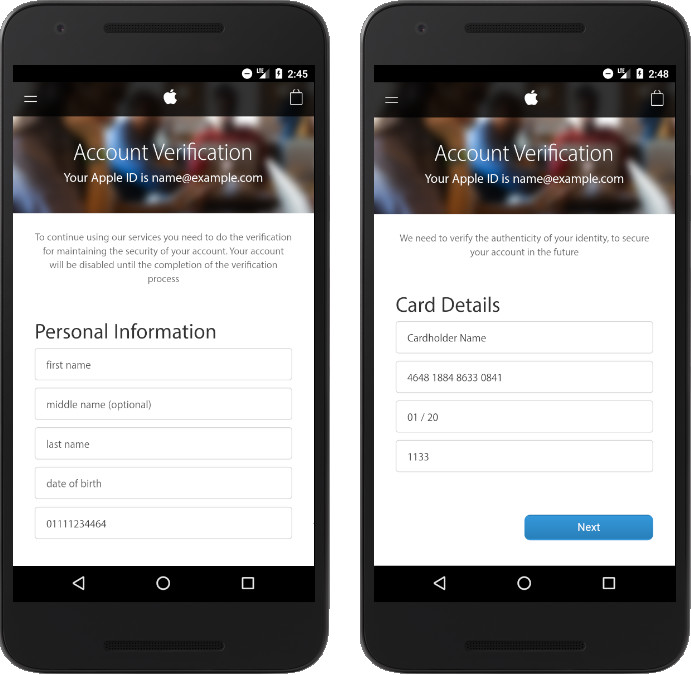

Ingresé una cuenta de usuario y contraseña falsas y obtuve lo esperado: mi cuenta ficticia estaba bloqueada y debía seguir un largo procedimiento de llenado de formularios para recuperarla.

¿Qué debía ingresar? Desde información personal, preguntas de seguridad, hasta el objetivo final, los datos de mi tarjeta de crédito.

Todos los campos a completar presentaban validación, algunas simples otras más complejas, como el ingreso de la tarjeta de crédito. Tuve que recurrir a un generador de números de tarjeta online, para poder pasar la verificación (en la segunda parte les mostraré lo complejo de esta validación).

Presionado el botón Siguiente, los formularios son obtenidos por el atacante y el sitio muestra una pantalla con el lema “aguarde un minuto”. Finalizado el proceso, la web nos re-dirige al sitio oficial de Apple y nuestra cuenta está felizmente desbloqueada y lista para volver a ser utilizada (…y nuestros atacantes mucho más que contentos).

Fin de la primera parte

Hasta aquí, el proceso completo del engaño bajo la visión de la víctima, desde el anzuelo hasta el premio final para el atacante. Cada paso necesario para caer en la estafa estaba perfectamente pensado.

Los correos parecían poco convincentes pero la variación en los modelos los hacían interesantes. Lo mismo sucedió con los archivos adjuntos que fueron aumentando en complejidad a medida que pasaban lo ataques.

Finalmente nos encontramos con una web de primera linea, certificada, con alta calidad de diseño y programación, que seguramente fue clave para lograr una alta tasa de víctimas a lo largo de la campaña.

No quedan dudas de que no nos encontramos ante la presencia de un grupo de improvisados. Quiénes estén detrás de escena tienen en claro a lo que se dedican y hacen del phishing una metodología de trabajo.

¿Interesante? La segunda parte lo es aún más…

Recomendaciones

¿Quién envía el correo? Nunca abras correos cuyos remitentes no conozcas. Nunca vas a heredar una fortuna de un príncipe saudí, nadie utilizó tu cuenta de Apple para comprar una aplicación ni nadie subió una foto prohibida a Instagram.

No descargues adjuntos. No es buena idea descargar un adjunto procedente de un correo electrónico sospechoso. Si lo crees totalmente necesario, ejecutá sobre ellos un escaneo con tu antivirus o subilo a una web de análisis online como VirusTotal.

Nunca hagas clic en el link. Si la curiosidad te supera, revisá que los enlaces no estén ofuscados y que te envíen a donde realmente dicen enviarte. Utilizá herramientas online como GetLinkInfo para descartar re-direcciones a sitios maliciosos.

Leé con cuidado el dominio. Comprobá la veracidad del sitio. Tomate un segundo extra y leé nuevamente la dirección a la que estás accediendo. Muchos sub-dominios anidados o dominios CC de países desconocidos no son buena señal. Prestá atención a palabras mal escritas que buscan similitudes con sitios bien conocidos.

HTTPS no es sinónimo de seguro. El candado verde y la frase “Es seguro” no son garantía de que quienes hayan desarrollado la web sean realmente quienes dicen ser. Debés ver el detalle de los certificados, como quien es la autoridad que certifica y que sitios son los verificados. Si seguís con dudas, no ingreses información personal en la página web. Si es necesario el ingreso al sitio, una solución sencilla es acceder al mismo a través de un buscador, quien te brindará la versión oficial.