“¡Alarma mundial por un ciberataque masivo de alto impacto!” fue el título más repetido a largo de todos los portales online de noticias durante el último viernes. Una gran cantidad de periodistas especializados desfilaron por los canales de televisión y los programas de radio. Desinformación, miedo, especulaciones y copias de noticias inundaron los medios. Quienes trabajamos en consultoría recibimos la preocupación de muchas organizaciones y vimos como tantas otras tomaron medidas preventivas.

El ciberespacio se vio alterado por una tormenta como pocas veces se ha visto. Pero como siempre, después de toda tormenta llega la calma y un momento de reflexión hasta la próxima tempestad.

Analicemos como fue el detrás de escena del ataque y que hay en el trasfondo de la campaña.

Hecho histórico

El ataque del viernes pateó el tablero de la ciberseguridad y tendrá su lugar en la historia junto a otros tantos casos como la denegación de servicios a DyN de octubre pasado o las campañas del gusano Conflicker del lejano 2008.

Más allá del componente mediático que envolvió al ataque, varios ingredientes formaron parte del cóctel que ayudó a marcar el hito:

- Los lazos políticos en la gestación. El rol de la NSA, las ciberarmas de EquationGroup y las filtraciones de ShadowBrokers.

- El alto grado de contagio y alcance global del ransomware (más de 200.000 equipos afectados en 150 países)

- La frágil situación de las organizaciones líderes y una simple actualización que pudo haber evitado todo (o por lo menos minimizado el impacto).

- El extraño y “accidental” kill switch descubierto por MalwareTech.

- Los lazos políticos en la ejecución. ¿Europa el blanco inicial? Rusia y Ucrania encabezando los contadores de países afectados. ¿Amateurismo o grupo con apoyo estatal? Lazarous y Corea del Norte.

¿Cómo comenzó el ataque?

Las primeras alarmas sonaron en Europa. El Centro Nacional de Investigación español emitió un comunicado de alta criticidad alertando sobre un ataque masivo de ransomware, es más, le colocó nombre y apellido al ataque: WannaCry + EternalBlue.

Telefónica de España fue la primera en recoger el guante. Los principales voceros de la compañía confirmaron estar afectados por el ataque, pero trataron de apaciguar las aguas afirmando que todos sus servicios se encontraban intactos y que solo se trataba de un malware genérico que los encontró mal parados. Casi simultáneamente el Servicio Nacional de Salud de Gran Bretaña (NHS) se sumó a la lista inicial. En este caso era tal el desconcierto que la primer ministra Teresa May tuvo que brindar una conferencia para comunicar que los datos de salud de los británicos no se encontraban comprometidos.

A medida que pasaban las horas, se sospechaba que más empresas (y de alto renombre) se encontraban envueltas en el ataque. Renault en Francia, Nissan en Inglaterra, Hitachi en Japón, FedEx en Estados Unidos, entidades del gobierno ruso, la Corporación Nacional de Petróleo de China entre muchas otras a lo largo de 150 países vieron afectadas su operatoria diaria por el malware.

¿Cómo se gestó la amenaza?

Podríamos decir con soltura que el ataque del viernes es hijo directo del ciberespionaje, una historia que involucró a la mismísima NSA y su brazo “armado”, The Equation Group, desde el año 2001 en adelante.

En algún punto entre ese año y el 2015, The Equation Group descubrió una serie de bugs dentro del sistema operativo Windows que mantuvo en secreto y utilizó para desarrollar un arsenal de ciberarmas de espionaje. Irán, Rusia, Afganistán, India, China y Siria fueron algunos de los países apuntados.¿Recuerdan Stuxnet?

Todo cambio a mediados del año pasado cuando el grupo hacker ShadowBroker logró filtrar parte del set de herramientas de la NSA. El grupo no se detuvo allí y puso a la venta numerosos exploits obtenidos de la filtración entre los que se encontraba un Zero Day de SMB para Windows que permitía la ejecución remota de código (el ya mencionado EternalBlue).

En marzo, se especula que alertados por la NSA, Microsoft lanza el parche MS17-010 para remediar esta vulnerabilidad.

Finalmente, en abril ShadowBrokers libera un conjunto de exploits entre los que se encontraba EternalBlue y DoublePulsar, tal vez motivados por el parche lanzado por Windows y la desvalorización de los Zero Day bajo su poder.

Una vez librado el vector de infección solo restó agregar la encriptación.

El dúo perfecto

¿Qué fue lo que hizo al ataque tan efectivo? Sin lugar a dudas el combo WannaCry y EternalBlue. La principal diferencia entre WannaCry y el resto de los ransomware es que no necesita engañar a su víctima con algunas de las técnicas de phishing para propagarse, puede infectar a un sistema sin interacción del usuario.

WannaCry utiliza el exploit MS17-010 para expandirse a otras máquinas a través de NetBIOS. El malware contiene exploits que utiliza durante la fase de explotación, y un generador aleatorio de direcciones IP (tanto internas como externas) que emplea para propagarse. Con esto, el ransomware podía infectar no solo a otras máquinas de la misma red (también vulnerables a EternalBlue), sino también a otros equipos a través de Internet (si los mismos permitían recibir paquetes NetBIOS externos).

Una vez propagado, WannaCry funciona como cualquier ransomware, cifra los archivos del sistema, pide un rescate por los mismos (300 USD en bitcoins) y deja abierta una puerta en caso de emergencia…

La cura accidental

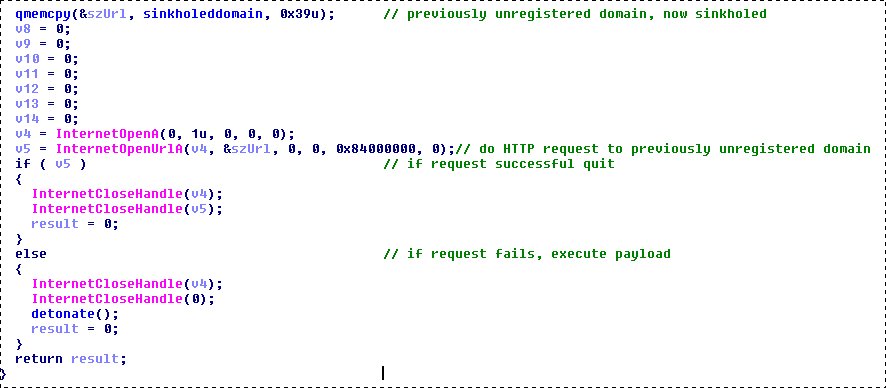

Un investigador inglés conocido como MalwareTech detuvo por accidente, como el mismo definió en uno de los posteos de su blog, el avance insaciable de algunas versiones de WannaCry. La “cura” consistió en registrar un dominio largo y extraño que halló dentro del código del malware.

En algún momento de su ejecución, WannaCry consultaba a dicho dominio y si no recibía respuesta instalaba el encriptador y continuaba con sus tareas. Con el registro, dicho accionar se interrumpía y el ataque quedaba trunco.

Conclusiones

Este es el momento donde todos los cables se cruzan y las preguntas que podríamos haber ido acumulando a lo largo del artículo salen a la luz: ¿Cuáles serían los motivos de los atacantes para implementar una “botón de emergencia” que puede presionarse tan fácilmente y evita la propagación de un sistema tan eficiente? ¿El código fue puesto adrede para demostrar la verdadera intención de la campaña? ¿Por qué se demoró tanto el lanzamiento si los exploits se conocían hace ya tiempo? ¿Por qué se pidió rescate para un ataque que tenía elevadas probabilidades de ser extremadamente masivo y mediático y por lo tanto poco redituable? ¿Nunca se buscó un beneficio económico? ¿Fue una demostración de poder? ¿Fue una acción sponsoreada por un nación? ¿Por qué los primeros reportes llegaron desde Europa? ¿Por qué Rusia y Ucrania fueron los más afectados? ¿Por qué ningún grupo hacktivista se adjudicó el ataque?

Si tuviera que dar una respuesta rápida, me inclinaría por la hipótesis de un ataque orquestado por un estado para la demostración de poder. Investigaciones recientes apuntan todos los cañones hacia Corea del Norte (ver Bonus). Sin embargo, lo mejor será esperar a que los nubarrones continúen despejándose y nuevas pistas nos ayuden a responder muchas de estas preguntas.

Lo que si tiene que quedar claro hasta el momento es la delicada situación en ciberseguridad de muchas compañías (en algunos casos gigantes multinacionales). Bastaba con el despliegue de un parche de actualización público hace dos meses para cerrarle las puertas al ataque. En adición, se observaron rebrotes del malware en Asia y otras partes del mundo, lo que indica que muchas organizaciones continúan sin actualizar a más de cinco días del caso cero. Preocupante.

Bonus

Las empresas de ciberseguridad Symantec y Kaspersky se encuentran investigando ciertas pistas que podrían relacionar el ataque WannaCry con el grupo de hackers Lazarus, presuntamente relacionado con Corea del Norte.

¿A que responden dichas pistas? Ambas empresas han encontrado indicios de que parte del código de una versión anterior de ransomware WannaCry aparece también en programas utilizados por el Grupo Lazarus, que diversos investigadores de seguridad informática vinculan directamente al Gobierno de Pyongyang.