Todos los días decenas de artículos de ciberseguridad inundan los portales de noticias, los blogs de tecnología y los foros especializados. En particular, en el último mes, dos noticias llamaron mi atención y tenían un denominador común: el phishing. La primera, la de un programador e investigador chino titulada “Phishing with Unicode Domains” y la segunda, la de una compañía inglesa de servicios de Internet nombrada “Let’s Encrypt and Comodo issue thousands of certificates for phishing“.

¿Por qué me interesaron dichas noticias? Por el hecho de que ambas evocaban a técnicas de engaño interesantes, ingeniosas y simples pero altamente efectivas.

A lo largo del presente artículo trataré de abordar el “fenómeno” phishing con datos duros que nos permitan entender su situación actual, cómo funciona y cuáles son las nuevas tendencias.

Más vivo que nunca

Así lo afirma el consorcio internacional APWG (Anti-Phishing Working Group), quien en su último reporte del 2016 observó que el número de ataques se incrementó un 65% con respecto al año anterior. Y hay más, en el último trimestre de 2016, el promedio de ataques mensuales creció un 5.753% en relación a las primeras mediciones efectuadas por el grupo 12 años atrás.

¡El phishing no está muerto! Todo lo contrario. No para de crecer, encontrar variantes y romper barreras estadísticas año tras año.

El vector #1

Ahora usted se preguntará ¿Por qué el phishing continua siendo el vector de ataque número 1? La respuesta es simple: porque funciona. Los atacantes son astutos, sus recursos se incrementan y sus tácticas para convencer a la víctima corren con gran ventaja por sobre su capacidad para discernir entre lo legítimo y lo malicioso.

Para profundizar la respuesta tenemos que hacer referencia a los tres grandes actores en el juego del phishing: la víctima, el atacante y quienes se dedican a detenerlos.

La víctima se encuentra poco capacitada:

- El 97% de las personas alrededor del mundo no son capaces de identificar un correo de phishing sofisticado. (Intel Security’s Phishing Quiz 2015)

- El 91% de los ciberataques que sufre una organización comienza con un phishing. (PhishMe Resiliency Report 2016)

- El 30% de los mensajes de phishing son abiertos por las víctimas y un 13% de las mismas ingresan al link o acceden al archivo adjunto. (Verizon DBR 2016)

El atacante se perfecciona y es efectivo:

- El 85% de las organizaciones han sufrido algún ataque de phishing durante el 2016. (Wombat 2016 State of the Phish)

- Para el año 2019, el costo del cibercrimen y la filtración de información ascenderá a los 2 mil billones de dólares. (Juniper Research 2016)

- Para el año 2020, un cuarto de la población mundial será afectado por incidentes de filtración de datos. (IDC FutureScape: Worldwide IT Security Products and Services 2016 Predictions)

Y quienes se dedican a detenerlos corren desde atrás.

¿Cómo funciona un phishing?

El modus operandi de los ataques de phishing es simple, un impostor envía mensajes de aspecto legítimo con enlaces a sitios maliciosos que, cuando se ingresan a los mismos, intentan engañar a la víctima para ceder sus contraseñas, números de tarjetas de crédito y otros datos sensibles.

Ahora bien, un phishing cuenta con dos grandes obstáculos para cumplir con su objetivo:

- Evadir los sistemas de detección anti-spam/phishing corporativos y de los proveedores de servicios de correo como Gmail, Outlook, entre otros.

- Convencer a los usuarios de brindar información sensible.

Me gustaría hacer foco en el segundo punto y plantear lo siguiente: ¿Cómo convence un atacante a su víctima para pedirle “prestados” sus datos más confidenciales?

RTA: Perfeccionando sus técnicas de engaño. Y esto involucra el aprovechamiento al máximo de cualquier ventaja que pueda encontrar sobre cualquier elemento dentro de la cadena de un phishing.

Es aquí donde entran en juego Unicode y los certificados SSL que mencioné al principio del artículo.

Phishing con dominios Unicode

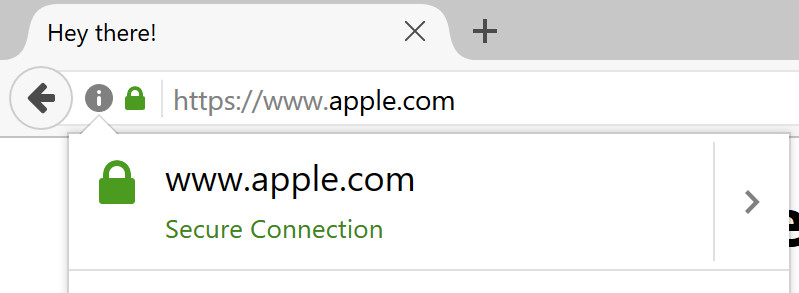

Cuando hablamos de detección de páginas fraudulentas, lo primero que se nos viene a la mente es revisar el dominio al cual estamos ingresando. ¿Qué pasaría si viéramos en nuestro navegador algo como lo que sigue?

A simple vista y sin realizar ninguna verificación podríamos creer que estamos ante la presencia de un sitio oficial y que al ingresar a él no correríamos ningún peligro. Sin embargo nos encontramos frente a lo que se denomina un ataque homográfico.

La web en cuestión es una prueba de concepto del investigador Xudong Zheng y vale su engaño en una deficiencia de algunos navegadores como Chrome, Firefox y Opera para mostrar los nombres de dominios internacionalizados que contienen caracteres Unicode.

Revisemos rápidamente algunos conceptos para poder continuar.

Unicode es un estándar de la industria de la computación para la codificación, representación y manejo de textos expresados en la mayoría de los sistemas de escritura del mundo. Desde su creación ha sido ampliamente aceptado y ha ayudado a la internacionalización de los nombres de dominio.

Aquí aparece en escena otro actor importante del ataque: Punycode. Una sintaxis de codificación que permite la transformación de cadenas Unicode normalizadas en un conjunto de caracteres ASCII empleado para los nombres en Internet.

Ahora bien, desde una perspectiva de seguridad, los dominios Unicode pueden ser problemáticos porque muchos caracteres del estándar son difíciles de distinguir de los caracteres ASCII comunes. Puede que no sea obvio a primera vista, pero el dominio xn--pple-43d.com de la prueba de concepto utiliza la letra del cirílico “а” (U + 0430) en lugar del carácter ASCII “a” (U + 0061).

Afortunadamente, los navegadores modernos tienen mecanismos para limitar los ataques homográficos. En general, la forma Unicode se oculta si contiene caracteres de varios idiomas diferentes.

Sin embargo, en esta oportunidad el mecanismo de protección de Chrome, Firefox y Opera falla debido a que todos los caracteres del dominio falsificado son reemplazados por un carácter similar de un solo idioma extranjero. Entonces el dominio аррӏе.com, registrado como xn--80ak6aa92e.com, evita el filtro ya que emplea sólo caracteres cirílicos. Como resultado obtenemos un sitio fraudulento imposible de identificar sin inspeccionar cuidadosamente su URL o certificado SSL implementado.

Xudong Zheng reportó el bug a Google y Mozilla durante los primeros meses del año. Google informó que la nueva versión de su navegador Chrome corrige la falla, mientras que Firefox continúa sin tratar el error considerándolo fuera de su alcance para las próximas revisiones.

Phishing con certificados SSL

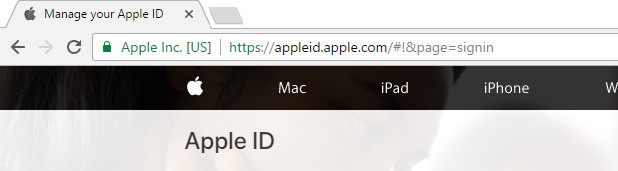

Durante muchos años la industria de la seguridad enseñó a los usuarios a asociar HTTPS y el candado verde como sinónimo de “sitio seguro”. Lo cual es una muy mala generalización que puede llevar a los usuarios a creer que un sitio de phishing es real si está utilizando un certificado SSL.

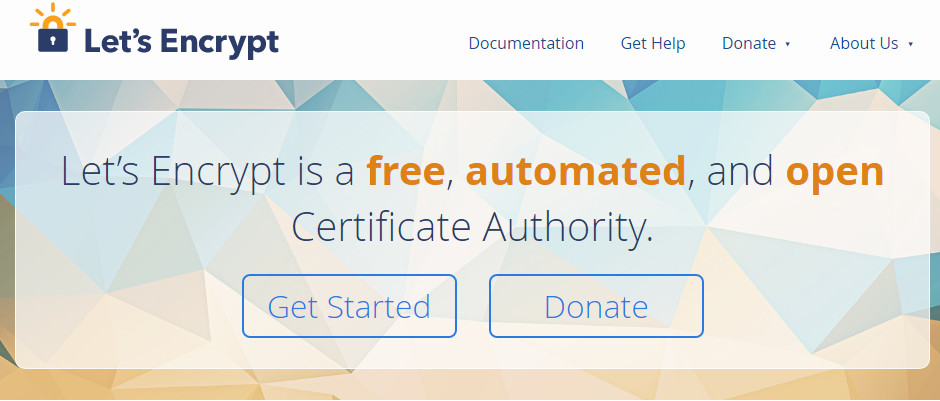

Es aquí donde el atacante toma esa ventaja de la que hablamos anteriormente, haciendo uso de las opciones gratuitas y los procedimientos automatizados para obtener certificados válidos para sus sitios.

Según la compañía Netcraft, las autoridades de certificación (CAs) siguen emitiendo decenas de miles de certificados para nombres de dominio obviamente destinados al phishing y el fraude. Los atacantes utilizan principalmente dos CAs: Let’s Encrypt y Comodo, los cuales representaron el 96% de los sitios de phishing con certificados TLS válidos encontrados en el primer trimestre de 2017.

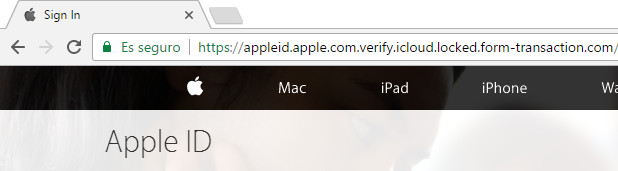

Por ejemplo, observemos la siguiente imagen:

Este sitio formó parte de una campaña que me llegó a mediados de abril pasado. ¿Cuál es la probabilidad de que un usuario interprete erróneamente lo que ve y tome a este sitio de phishing como uno legítimo?

El sitio contaba con un certificado válido a nivel dominio (Domain Validated o DV) emitido por Let´s Encrypt para form-transaction.com y que en la nueva interfaz de Chrome, es representado mediante la frase “Es Seguro” junto al candado verde.

Un usuario experimentado dudaría al ver esa cadena eterna de subdominios y para estar más seguro verificaría el certificado, revisando la CA y el dominio al cuál fue otorgado. Sin embargo muchos usuarios no cuentan con la capacidad de leer los indicadores de seguridad de un sitio y no se encuentran familiarizados con la estructura de dominios.

Simplemente completando un formulario automatizado y gratuito, un atacante contaría con la capacidad para convencer fácilmente a una gran cantidad de usuarios de que están ingresando al mismísimo sitio de Apple.

Una mirada hacia el futuro

Analizando las tendencias, el futuro cercano no ofrece un panorama alentador. El phishing continuará creciendo a tasas altamente elevadas. No sólo los ataques proliferan, sino que los perpetradores se han convertido en cibercriminales profesionales, organizados y con muchos recursos.

¿Y qué hay de las víctimas? La realidad indica que es muy difícil cambiar la conducta de las personas. De hecho, independientemente del entrenamiento y la concientización que hayan recibido los usuarios, muchos seguirán haciendo clic en enlaces de phishing o descargando archivos adjuntos debido a una variedad de comportamientos que definen la naturaleza humana como la curiosidad o la avaricia entre otros.

¿Entonces quedamos en manos de los delincuentes? Obviamente no. Aunque el comportamiento humano es difícil de moldear, campañas de concientización en las organizaciones (y también en las escuelas) siguen siendo una buena medida mitigante. En complemento, las organizaciones deberán recurrir a tecnologías de próxima generación para cubrir la brecha existente.

En los últimos años compañías especializadas en ciberseguridad han incursionado en el uso de la inteligencia artificial y machines learning para desarrollar sistemas de prevención de ataques que permitan identificar, en este caso, correos electrónicos de phishing, aprender de los ataques reportados y crear firmas en tiempo real que permitan actuar en consecuencia.

Solo sumando las medidas de prevención de cada uno de los actores podremos ver una lucha de fuerzas más pareja.

Comenzamos el artículo haciendo referencia a un disco Punk de los años 80, podríamos terminarlo con una analogía a un famoso tema del Rock Nacional: “El Phishing no morirá jamás”. ¿No?

Referencias

- APWG – Phishing Activity Trends Report 2016

- Xudong Zheng (apple.com) – https://www.xn--80ak6aa92e.com/

- Netcraft – Let’s Encrypt and Comodo issue thousands of certificates for phishing

Más información

- Let’s Encrypt comenzó sus actividades (en fase Beta) a finales de 2015, proporcionando certificados SSL gratuitos a través de un proceso automatizado diseñado para eliminar el complejo proceso actual de creación, validación e instalación.

- Comodo es una firma creada en 1998, que brinda certificados SSL pagos pero también gratuitos a modo de prueba por 90 días, bajo su slogan “Get protected in just minutes”.