Este martes fuimos testigos de un nuevo ataque masivo de malware a nivel mundial. El laboratorio de Kaspersky informó que al menos 2.000 organizaciones fueron impactadas, incluidas compañías de sectores industriales e infraestructuras críticas en Ucrania, Rusia, India, UK, Dinamarca, Estados Unidos, Australia, hasta Argentina1.

Es indudable que entramos en una nueva era donde el número de amenazas no solo aumenta sino que también se tecnifica, mayores actores se encuentran involucrados, los grupos esponsoreados por naciones son moneda común y no solo los sistemas industriales de una organización se encuentran expuestos, sino que también las infraestructuras críticas de muchos países están en juego.

En este contexto, no debemos hablar solamente de instalar parches y hacer backups, la realidad sería mucho más compleja. ¿Estamos metidos de lleno en una ciberguerra?2

¿Qué ocurrió?

Con los resabios del Wannacry todavía latentes, una nueva ola de malware (¿ransomware?) con una capacidad de propagación mayor que su antecesor, surgió el pasado martes y afectó a múltiples compañías alrededor del globo.

El nuevo malware presenta varios puntos en común con Wannacry (como la utilización de una versión modificada de EternalBlue para la propagación interna), sin embargo, existe algo que los diferencia ampliamente. Su target. En esta ocasión los ciberatacantes eligieron cuidadosamente a sus víctimas. La mayoría de los objetivos fueron compañías con fuerte presencia en el mundo de los sistemas industriales y la infraestructura crítica.

El país más castigado, y donde se cree que surgieron las primeras infecciones, fue Ucrania. El aeropuerto Boryspl, el sistema de detección de radiaciones de Chernobyl, las empresas estatales de energía Kyivenergo and Ukrenergo, el Banco Nacional, el sistema de metro de Kiev, varias cadenas de supermercados y tres compañías de telecomunicaciones Kyivstar, LifeCell, Ukrtelecom, fueron afectadas.

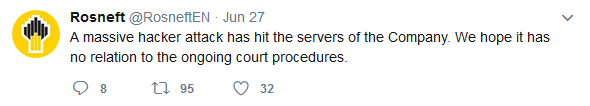

Rusia no se quedó atrás y ocupó el segundo puesto de infección. Compañías como la petrolera Rosneft y la minera Evraz sufrieron apagones en sus terminales de trabajo. El banco central informó que varias sedes financieras también fueron víctimas del ataque.

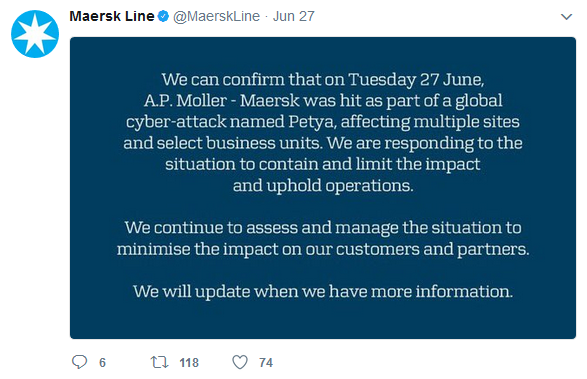

El gigante de logística y energía A.P Moller-Maersk debió apagar sus sistemas informáticos en múltiples locaciones y a lo largo de varias unidades de negocio. Lo mismo le ocurrió a la firma farmacéutica estadounidense Merck.

Luego de repasar cada uno de los nombres de la lista negra, nos queda más que claro que el ataque fue calculado fríamente. En este punto, la idea de un nation state actor toma mucha más fuerza.

New Petya / ExPetr / Not Petya

Durante las primeras horas de ataque, muchos investigadores y laboratorios describían al malware como una nueva variante del ya conocido ransomware Petya (bautizado como New Petya).

Petya es una malware que funciona de manera diferente al resto de los ransomware, ya que no encripta uno a uno los archivos de su sistema víctima. En su lugar, reinicia la computadora objetivo y cifra la master file table (MTF) y vuelve inoperable al master boot record (MBR). Finalmente reemplaza el MBR con su código para el lanzamiento de la nota de rescate, inhabilitando el booteo del equipo.

Análisis posteriores encontraron importantes diferencias en los códigos de ambas versiones por lo que fue rebautizado como ExPetr o Not Petya.

Como lo fue con el caso Wannacry, dos preguntas son importantes para entender su funcionamiento y alta virulencia:

¿Cómo es su método de infección? Se detectaron al menos dos vectores por los cuales el malware ingresó a las redes de las organizaciones afectadas. En algunos casos, se informó que la fuente de infección se basó en el acceso a sitios maliciosos por parte de usuarios que fueron guiados como parte de un proceso de update del sistema. En otros casos, la infección se originó a través de un software de contabilidad ucraniano para la gestión de documentos llamado M.E.Doc.

¿Cómo se propaga internamente? Una vez dentro del sistema utiliza varios exploits para la proliferación: una versión modificada de EternalBlue (que se aprovecha del viejo y conocido SMBv1) y EternalRomance; una vulnerabilidad de ejecución de código en WordPad y Microsoft Office [CVE 2017-0199]; y finalmente, cuando infecta a un sistema que posee un usuarios con privilegios administrativos, se disemina utilizando WMI o la tool de sistema remoto de PsExec.

¿Wiper malware?

Nuevas investigaciones, como las de Comae Technologies, observaron que el virus fue diseñado para verse como un ransomware pero por detrás funciona como un wiper malware que destruye todos los registros del sistema víctima. (aquellos que pagaron no recibirán nada a cambio)

El objetivo de un wiper es destruir y hacer daño. No persigue ningún objetivo económico como el ransomware. Podemos ver esto fácilmente en el bajo monto de bitcoins obtenidos hasta el momento.

A partir de estos nuevos hilos de investigación, muchos expertos en seguridad creen que el ataque fue diseñado para desviar la atención del mundo hacia un nuevo brote de malware y ocultar en su lugar su verdadera motivación: un ataque patrocinado contra Ucrania.

¿Todavía te quedan dudas de la ciberguerra?

¿Solo se trata de parches?

La respuesta es clara. NO. El concepto de seguridad es mucho más complejo que la instalación de parches o el establecimiento de un sistema de backups. Si agregamos el contexto convulsionado presente, la seguridad es una tarea ardua que conlleva un proceso de evaluación, planificación, evolución y madurez.

Algunos puntos mitigantes a considerar podrían ser:

- ¡Concientización!¡Concientización!¡Concientización!¡Concientización! (Educar a los usuarios: No hagas click en ningún link de un correo con remitente ilegible, nunca vas a ganar un premio, nadie compró una aplicación con tu cuenta de Apple, no sos el heredero del príncipe de Nigeria)

- Ejecutar campañas de phishing ético, pruebas de intrusión y ejercicios de red teaming periódicos.

- Nunca pagar un rescate.

- Disminuir la superficie de ataque deshabilitando protocolos no utilizados u obsoletos. (¡SMBv1 tiene más de 30 años!)

- Aplicar un diseño de red que permita una adecuada segregación. Establecer subredes o vlans con conexiones restringidas, conectándose solo a aquellos sistemas que se necesitan para el proceso.

- Asegurar que todos los sistemas conectados a Internet estén integrados con soluciones de seguridad actualizadas. Mantener actualizadas estas soluciones.

- Diseñar e implementar un plan de parches/updates que se adecue a la necesidad del negocio pero que no deje de lado las amenazas actuales. (Conozco casos de bancos corriendo aplicaciones del core sobre Windows NT, pero…¡Es tiempo de migrar!)

- Asegurar que los parches críticos como los Windows security updates sean instalados a tiempo. (¡Instalen los malditos parches: MS17-010!)

(1) BONUS I: Argentina. Ya no estamos tan lejos.

La barrera de la distancia, que tantos problemas nos aqueja muchas veces, desapareció. En el ciberspacio las distancias no existen. Podemos verlo como una gran solución o como un dolor de cabeza.

Eliminada esta barrera, somos tan vulnerables como cualquier otro país. Wannacry reportó 2400 casos en Argentina y Not Petya también dijo presente:

Todos los sistemas informáticos de la compañía Cofco, incluso su página Web, quedaron afectados imposibilitando la actividad comercial, no sólo en su casa central, sino también en la terminales portuarias del Gran Rosario y del norte de Buenos Aires.

En una entrevista telefónica con la agencia Reuters Guillermo Wade, jefe de la cámara de operadores portuarios de CAPyM de Argentina, confirmó el caso: “El sistema de Cofco ha sido afectado por el ataque global. Fue infectado por un virus. Por lo que nos encontramos trabajando de manera mecánica sin ninguna conexión a nuestros sistemas informáticos”

Uno de los varios barcos que debían descargar fertilizantes en la instalación portuaria se vio varado durante todo el día martes, y generó retraso en la línea de descarga de otros buques.

(2) BONUS II: Ciberguerra. ¿No estarás exagerando?

El termino ciberguerra fue acuñado por el investigador Richard A. Clarke allá por el año 2010 en su ensayo CyberWar y hace referencia al traslado de los conflictos bélicos hacia el ámbito de el ciberespacio a través de la ciberinteligencia y los ciberataques.

Dichas acciones son llevadas a cabo por estados, grupos hacktivistas, grupos esponsoreados, redes criminales, empresas mercenarias, servicios de inteligencia e incluso ejércitos. Sus objetivos son los mismos que los de las guerras convencionales.

Muchos análistas consideran que nos hallamos inmersos en una ciberguerra desde mediados de la década pasada con los ataques chinos de Titan Rain en 2003 o los recibidos por Estonia en 2007 o el famoso Stuxnet de 2010.

Mas cerca en el tiempo, el ciberespacio albergó situaciones como el blackout de energía en Ucrania (BlackEnergy), el blackout de Internet en Liberia (Mirai botnet) o las denuncias de sabotaje de las elecciones estadounidenses por parte del gobierno Ruso.

¿Realmente la ciberguerra es una exageración?